二、恶意代码分析技术 3 (一)静态分析方法 3 (二)动态分析方法 4 (三)恶意代码分析流程 4 (四)恶意代码分析实例一 5 (五)恶意代码分析实例二 8 三、恶意代码的防治 10 (一)使用优质的杀毒软件 11...

”系统安全与恶意代码分析“ 的搜索结果

系统安全将更好地帮助初学者了解病毒逆向分析和系统安全。前文详细介绍2020 Coremail钓鱼邮件识别及分析内容。这篇文章是作者2022年参加清华大学、奇安信举办的DataCon比赛,主要是关于涉网FZ分析,包括恶意样本IOC...

Malcolm 是一个由美国网络安全与基础设施安全局(CISA)开发的开源项目,它是一款功能丰富的恶意代码分析框架。旨在提供自动化、可扩展和交互式的工具,帮助安全分析师处理大量可疑文件,快速识别潜在威胁,并进行...

这些恶意代码可能导致数据泄露、系统崩溃、甚至被黑客控制等严重后果。因此,掌握删除恶意代码的技能对于保护项目安全至关重要。本文将从多个方面详细介绍如何在Python项目开发中删除恶意代码。

钩子程序和系统安全分析

标签: 系统安全

在系统安全分析中,钩子程序可以被用来实现各种安全相关的功能,比如行为监控、恶意代码检测、权限控制等。 以下是钩子程序在系统安全分析中的一些应用和分析方式: 1. 行为监控:通过在系统关键点植入钩子程序,...

软件安全复习(恶意代码部分)

前文介绍了利用MS Defender实现恶意样本家族批量标注。这篇文章将讲解如何利用火绒实现恶意样本家族批量标注,在通过VS、VT采集批量样本后,通常需要样本家族标注,如何准确识别家族类别至关重要,其将为后续的恶意...

[反汇编与代码逆向工程:解析二进制代码与恶意软件分析](https://img-blog.csdnimg.cn/img_convert/ca73e728290f8f754124d3ce1ff759e5.png) # 1. 反汇编原理与基础概念 ## 1.1 反汇编概述 在计算机领域中,反汇编是...

QQ 1274510382 Wechat JNZ_aming 商业联盟 QQ群538250800 技术搞事 QQ群599020441 解决方案 QQ群152889761 加入我们 QQ群649347320 共享学习 QQ群674240731 纪年科技aming 网络安全 ,深度学习,...安全项目:态势感..

一.前言近年来,网络安全事件和恶意代码攻击层出不穷,它们给国家、社会和个人带来了严重的危害,如分布式拒绝服务攻击(DDoS)、基于僵尸网络(Botnet)的攻击

在《恶意代码分析实战课后习题分析》课程中,讲师将要教你如何、以及何时使用恶意代码分析技术,深入掌握恶意代码分析工具的核心功能,从而达到准确诊断、及时突破、快速响应的效果。课时1 :用OD进行动态调试可以...

safe_load是 PyYAML 库中的一个函数,用于...如果一个 YAML 文档被设计为包含恶意代码,使用load函数可能会导致系统安全风险。# 使用 safe_load 解析 YAMLdata = """a: 1b: 2"""print(parsed) # 输出: {'a': 1, 'b': 2}

恶意代码是一种意图对计算机系统、网络和数据造成破坏、窃取、泄露和滥用等威胁的计算机程序。恶意代码可能会通过植入计算机病毒、木马、蠕虫、后门、间谍软件、广告软件等形式,而不被用户或安全机制所察觉,以达到...

这是作者恶意代码分析、网络安全、系统安全等系列教程,主要是通过机器学习、人工智能和深度学习来分析恶意代码的在线笔记。希望对您有所帮助,学无止境,一起加油。参考作者的博客和github资源,由于github速度限制...

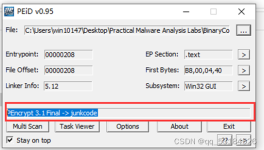

实验内容 一、恶意代码文件类型标识、脱壳与字符串提取 对提供的rada恶意代码样本,进行文件类型识别,脱壳与字符串提取,以获得rada恶意代码的编写作者,具体操作如下: (1)使用文件格式和类型识别工具,给出rada...

在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际...3.2通过安全管理员对系统中的安全策略进行配置,包括安全参数的设置,主体、客体进行统一安全标记,对主体进行授权,配置可信验证策略等。

硬盘系统分配表扇区(主引导区)、硬盘引导扇区、软盘引导扇区、可执行文件(.exe)、命令文件(.com)、覆盖文件(.ovl)、COMMAND文件、IBMIBO文件、IBMDOS文件。计算机病毒运行染毒的宿主程序,病毒夺取控制权;...

safe_load是 PyYAML 库中的一个函数,用于...如果一个 YAML 文档被设计为包含恶意代码,使用load函数可能会导致系统安全风险。# 使用 safe_load 解析 YAMLdata = """a: 1b: 2"""print(parsed) # 输出: {'a': 1, 'b': 2}

由于计算机网络所固有的结构松散、系统开放、主机和...本章所提到的恶意代码是指人为编制或设置的、对网络或系统安全存在威胁或潜在威胁的计算机代码,主要包括计算机病毒、特洛伊木马、计算机蠕虫、后门、间谍软件等。

网络系统面临的主要安全威胁包括恶意代码、远程入侵、拒绝服务攻击、身份假冒、信息窃取和篡改等。 恶意代码 恶意代码指经过存储介质和网络进行传播,从一台计算机系统到另外一台计算机系统,未经授权认证破坏...

恶意代码分析实战_实验练习

标签: 网络安全

网络安全

使用动态分析技术来分析lab03-01.exe文件中发现的恶意代码 问题 找出这个恶意代码的导入函数和字符串列表 找出代码在主机上的感染特征 创建一个互斥量,并且复制到systems32下的目录下,而且还将自己添加到注册表的...

推荐文章

- 大数据技术未来发展前景及趋势分析_大数据技术的发展方向-程序员宅基地

- Abaqus学习-初识Abaqus(悬臂梁)_abaqus悬臂梁-程序员宅基地

- 数据预处理--数据格式csv、arff等之间的转换_csv转arff文件-程序员宅基地

- c语言发送网络请求,如何使用C+发出HTTP请求?-程序员宅基地

- ccc计算机比赛如何报名,整理:加拿大的CCC是什么,怎么报名?-程序员宅基地

- RK3568 学习笔记 : ubuntu 20.04 下 Linux-SDK 镜像烧写_rk3568刷linux-程序员宅基地

- Gradle是什么_gradle是干嘛的-程序员宅基地

- adb命令集锦-程序员宅基地

- 【Java基础学习打卡15】分隔符、标识符与关键字_java分隔符有哪三种-程序员宅基地

- Python批量改变图片名字_python批量修改图片名称-程序员宅基地