提出一种基于纹理指纹的恶意代码特征提取及检测方法,通过结合图像分析技术与恶意代码变种检测技术,将恶意代码映射为无压缩灰阶图片,基于纹理分割算法对图片进行分块,使用灰阶共生矩阵算法提取各个分块的纹理特征...

”恶意代码变种检测“ 的搜索结果

网络游戏-基于NIN神经网络的恶意代码变种检测方法.zip

本文是一篇抗混淆恶意代码变种识别的技术研究文章,传统的恶意代码检测分析已经无法满足现状了,此文章指出了其不足,并说明变种恶意代码在当下的研究重难点,提出了一种抗混淆的恶意代码变种识别方法,提高了对恶意...

为提高恶意代码及其变种的检测效率和准确率,提出了一种动静态结合的基于敏感点覆盖的恶意代码检测分析方法。首先通过静态分析技术识别包含敏感恶意行为的敏感点及敏感路径,然后通过动态符号执行技术对敏感路径进行...

传统计算机病毒定义:是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。...一个软件被看作是恶意代码主要是依据,而不是恶意代码本身的特征。

恶意代码变种给信息系统安全造成了巨大威胁, 为有效检测变种恶意代码, 通过动态监控、解析系统调用及参数, 将不同对象操作关联到同一对象, 构建对象状态变迁图, 然后对状态变迁图进行抗混淆处理, 获取具有一定抗干扰...

IRMD:使用操作码图像识别的恶意软件变种检测

利用深度学习检测恶意代码

标签: 文档资料

在这项工作中,我们将从原始字节序列中检测恶意软件作为一个富有成效的研究领域引入到更大的机器学习社区。为这样的问题构建神经网络提出了许多有趣的挑战,这些挑战在图像处理或自然语言处理等任务中没有发生过。...

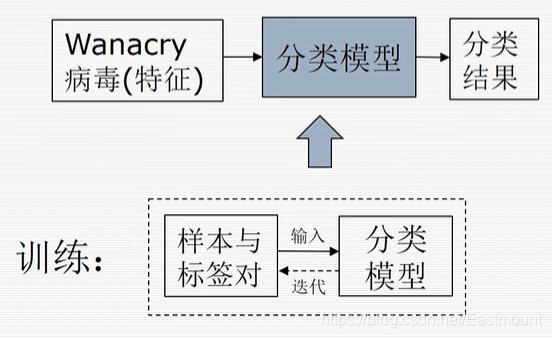

一篇基于行为学习的恶意代码检测方法技术研究,传统的恶意代码检测分析无法满足现状,本文致力于解决变种恶意代码、未知威胁行为恶意分析,并使用学习算法模型进行训练测试,实验结果能反映恶意代码的行为和意图本质...

基于卷积神经网络的恶意代码分类,莫君生,王玉龙,提出一种基于恶意代码图像的恶意代码分类的检测方法,通过结合计算机视觉分析技术与恶意代码变种检测技术,将恶意代码映射为无压

目前针对恶意Android应用的静态检测方法大多基于对病毒哈希值的分析与匹配,无法迅速检测出新型恶意...该方法实现了对恶意应用高准确度的识别,经过与现存方法的对比分析,验证了该方法在恶意代码检测中的优越性。

随着互联网的繁荣,现阶段的恶意代码也呈现出快速发展的趋势,主要表现为变种数量多、传播速度快、影响范围广。在这样的形势下,传统的恶意代码检测方法已经无法满足人们对恶意代码检测的要求。比如基于签名特征码的...

现有的恶意代码变种,在实现上可大致分为两类:一类是基于基础技术的共用,恶意代码开发人员通过重用基础模块实现变种;一类是恶意代码专门针对现有防范技术而设计开发的混淆技术。混淆技术按实现机理,可分为两类:...

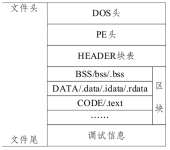

硬盘系统分配表扇区(主引导区)、硬盘引导扇区、软盘引导扇区、可执行文件(.exe)、命令文件(.com)、覆盖文件(.ovl)、COMMAND文件、IBMIBO文件、IBMDOS文件。计算机病毒运行染毒的宿主程序,病毒夺取控制权;...

河南大学恶意代码期末复习

标签: 网络安全

恶意代码期末复习

偶然看见2015年微软在kaggle上发起的恶意代码分类比赛,并提供超过500G的源码 早期反病毒软件均采用单一的特征匹配方法,利用特征串完成检测。 此次比赛冠军采用三个黄金特征:恶意代码图像,OpCode n-gram, ...

简单谈谈什么是恶意代码,恶意代码的传播方式和防范工具,国内外有哪些工具支持恶意代码的同源分析 ~

1977年夏天,作家托马斯•捷•瑞安出版了一本名为《P-1的春天》的科幻小说,作者在书中描写了一种可以在计算机中互相传染的病毒,这种病毒最后控制了 7,000 台计算机,造成了一场灾难。这本书曾在美国一度畅销,但在...

推荐文章

- 大数据技术未来发展前景及趋势分析_大数据技术的发展方向-程序员宅基地

- Abaqus学习-初识Abaqus(悬臂梁)_abaqus悬臂梁-程序员宅基地

- 数据预处理--数据格式csv、arff等之间的转换_csv转arff文件-程序员宅基地

- c语言发送网络请求,如何使用C+发出HTTP请求?-程序员宅基地

- ccc计算机比赛如何报名,整理:加拿大的CCC是什么,怎么报名?-程序员宅基地

- RK3568 学习笔记 : ubuntu 20.04 下 Linux-SDK 镜像烧写_rk3568刷linux-程序员宅基地

- Gradle是什么_gradle是干嘛的-程序员宅基地

- adb命令集锦-程序员宅基地

- 【Java基础学习打卡15】分隔符、标识符与关键字_java分隔符有哪三种-程序员宅基地

- Python批量改变图片名字_python批量修改图片名称-程序员宅基地