学习恶意代码分析,从官方下载的《恶意代码分析实战》课后实验样本。

”恶意代码分析实战(课后实验)“ 的搜索结果

恶意代码分析实战课后练习题

恶意代码分析实战 课后练习配套完整文件。

这是由Michael Sikorski与Andrew Honig编写的《恶意代码分析实战》课后的配套练习题。本书具有极强的实战性,可以说是每一位恶意代码分析师人手必备的经典。特别是每一章后面的配套练习,都是作者以自己的实战经验,...

恶意代码分析实战课后习题分析

标签: 逆向

恶意代码分析实战课后习题分析

恶意代码分析实战Lab1

标签: 安全

Lab1-1恶意代码分析实战恶意代码样本下载Lab1-1二、使用步骤1.引入库2.读入数据总结 恶意代码分析实战 Michael Sikorski Andrew Honig 著 诸葛建伟 姜辉 张光凯 译 恶意代码样本下载 前言-先决条件-恶意代码样本...

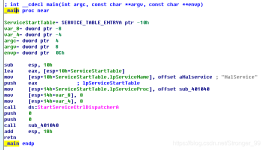

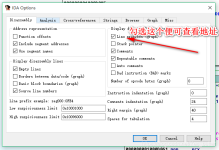

2、利用IDA Pro静态分析恶意程序 实验过程 1、DLLMain的地址是什么? 打开IDAPro将Lab05-01.dll文件拖进来 进来我们就可以发现DLLMain的位置。我们可以鼠标放置在此函数上,点击空格键获得内存地址信息: 2、使用...

问题1: 导入函数与字符串列表如下: 问题2: 创建了一个WinVMX32的互斥量。 通过上图显示的内容可以知道,程序有一些联网的操作。 通过Procmon监测 第三条监控结果则说明了...通过对...

首先使用ida载入实验文件Lab15-01.exe 在main函数的位置可以看到一个跳转语句,结果为0 就跳转,上面一条语句是eax自身的异或操作,也就是无论eax里的值是什么,结果都是0,所以呢这条跳转指令就一定会执行。也就...

恶意代码分析实战学习笔记(一)

标签: 安全

《恶意代码分析实战》课后实验1-1

标签: 安全

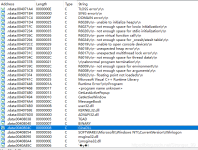

**实验工具**: PEiD——>查壳&观察对应文件的一些文件结构(主要是PE的结构) Strings——>查看可打印字符,总结病毒的一些特征行为 PETools——>查看文件结构 virscan网站——>查看病毒信息 *...

首先动静态结合分析程序跑起来会发现调用了3个DLL,用IDA先来看看main简单猜想DLL1Print()是调用了DLL1,DLL2Print()是调用了DLL2这里的extrn:说明这个函数是由外部实现的,这里是直接的外部调用(extern)调用DLL3...

恶意代码分析实战 课后练习配套完整文件 。。。。。。。 相关下载链接://download.csdn.net/download/weixin_42281802/10653005?utm_source=bbsseo

先来进行静态分析,首先使用strings查看一下字符串: 这里看到了AppInit_DLLs以及SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows这两个字符串,说明了恶意程序使用AppInit_DLLs来实现永久的自我安装。还...

恶意代码分析实战(二)

标签: 网络

对Lab01-01.exe 和Lab01-01.dll进行分析 问题 将文件上传至http://www. VirusTotal. com进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗? 首先传文件到virscan或virustotal,这个自行处理 这些文件是...

Lab0601补充https://hunted.codes/writeups/challenges/practical-malware-analysis/practical-malware-analysis-lab-6-1/Lab0602补充Buffer是读取文件的缓冲区,根据 if 语句,当前四个字符是“&...

推荐文章

- C++零碎知识点(一)-程序员宅基地

- 【Python学习笔记】Coursera课程《Python Data Structures》 密歇根大学 Charles Severance——Week5 Dictionary课堂笔记...-程序员宅基地

- v-html 解析字符串到 html 换行显示_html字符串 v-html-程序员宅基地

- 招收跨专业考计算机的学校,跨专业考研,接受跨专业考研的学校。-程序员宅基地

- 数学模型预测模型_改进著名的nfl预测模型-程序员宅基地

- ELK-FileBeat入门_filebeat 6.5.4 - windows-程序员宅基地

- 微信小程序架构图与开发_微信小程序框架图-程序员宅基地

- Node.js 下载与安装教程_node下载-程序员宅基地

- MySQL报错:The server time zone value '�й���ʱ��' is unrecognized or represents more than one time zone_连接失败! the server time zone value ' й ' is-程序员宅基地

- 数学与生活——读书笔记-程序员宅基地