”nssctf“ 的搜索结果

由于http协议是一个无状态的协议,也就是说同一个用户第一次请求和第二次请求是完全没有关系的,但是现在的网站基本上有登录使用的功能,这就要求必须实现有状态,而session机制实现的就是这个功能。...

1

首先看这个代码的逻辑,我们的可控点是content,同时可以写入文件进去,在unzip函数中extractTo可以解压/tmp的文件到$_SERVER['DOCUMENT_ROOT']."/static/upload/".md5($filename),然后经过一大堆过滤,最后就是...

是一个魔改的TEA(这里出题逻辑有问题,按给的代码逻辑SomeEncode是v加密得到的,但实际上却要我们解密得到)动调不出来(这里逻辑也莫名其妙,明明这个代码就应该能跑出flag,但实际上是要你把代码反过来写)这里是...

构造 tarnish'!'1 (True!然后测试一下,发现黑名单:hacker!把注释符号都过滤了,可以使用闭合的方法构造注入,空格使用/**/绕过。看到这个感觉是sql注入,根据他的提示,输入tarnish试试。后面试了半天,不行,直接...

进行解密得到:NSSCTF{4[]b0[]8[]5[]0[]1[]6[]-8[]ace-4[]1[]0[]7[]-8[]4[]d0[]-1[]da4[]1[]ab1[]0[]8[]ba}---------------------------------------------------------------又是收获满满的一天。根据题目提示进行...

附件是一个.py文件原代码的含义是将list[]数组进行操作得到一个key利用key和flag进行异或操作,得到16进制的result所以可以得到大致的逆向代码框架重点就是对以下语句进行逆向该语句的含义是keyhex()[2:]zfill(2)...

NSSCTF PWN方向刷题记录

标签: 网络安全

流程:先添加note 0 再删除note 0 再添加note 1 并修改note1 内容为payload note1所在地址空间实则为note 0 所在位置(free后指针没有置为null 存在UAF漏洞)

找到jsfuck进行解密得到:NSSCTF{4[]b0[]8[]5[]0[]1[]6[]-8[]ace-4[]1[]0[]7[]-8[]4[]d0[]-1[]da4[]1[]ab1[]0[]8[]ba}源码后,查看用到了js文件http://node6.anna.nssctf.cn:28119/dist/index.umd.js。查看源码,...

这道题是[NSSCTF]中的[SWPUCTF 2021 新生赛]re2

NSSCTF刷题记录

标签: 安全

[CISCN 2022 初赛]ez_usb [SWPUCTF 2021 新生赛]你喜欢osu吗? [SWPUCTF 2021 新生赛]Bill [SWPUCTF 2021 新生赛]二维码不止有二维码 [HGAME 2022 week1]好康的流量 [红明谷CTF 2022]MissingFile ...

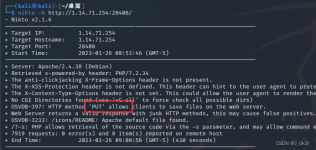

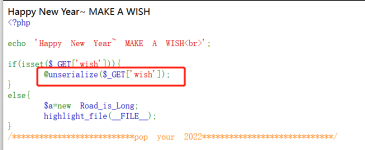

NSSCTF web学习

标签: php

题目标签写着js分析,所以直接F12点击调试器查看源代码,去查看里面的js文件,题目为游戏的flag一般都在game.js这个文件中,查看game.js代码发现有jsfuck加密,所以解密就行解密 (复制下来可能会多复制一个=号,...

打开环境,首先进行nc连接,发现随便输入一些数据之后没什么反应,检查附件保护,并用相应ida打开附件进行查看。定义了一个字符串v4且距离栈底0x20,有gets函数,可通过此函数进行溢出。发现/bin/sh的地址,可以直接...

本文为[NSSCTF 2nd] web 复现题解

第十二张图: 新闻联播 一般我晚上 7点或者19.00。第一张图:20%和80% 猜测可能是 28或82。第三张图:而立之年 30而立嘛 肯是30。第二张图:一张八卦图 猜测是08。第六张图:飞机歼-20 20。第七张图:两只黄鹂鸣翠柳...

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。最近遍览了各种网络安全类的文章,内容参差不齐,其中不伐有大佬...

*解法二:**这行代码显示letlet所以我们可以直接在控制台输入seeeeeeeecret就可以得到在控制台上输入alert(seeeeeeeecret),再点击一下回车键就会弹窗出。

细节:需要进行bytes与。关键:py转python。py文件转python。根据提示base58。

二:(明文m加密后大于n,但不是很大)如果加密后的 c 虽然大于 n 但是并不太大,由于pow (m,e) =kn+c,可以暴力枚举k,然后开 e 次方,直到 e 次方可以开尽,解出了正确的 C 为止。从题我们看到P3(pow(p,3,n))仍然...

[NSSCTF 2nd] 2023 web方向和misc方向题解 wp 全

[GKCTF 2021]签到 [NISACTF 2022]bmpnumber [领航杯江苏省赛 2021]签到题 [鹤城杯 2021]Misc2 [鹤城杯 2021]A_MISC [GXYCTF 2019]CheckIn [HDCTF 2023]hardMisc [NSSRound#1 Basic]cut_into_thirds ...

NSSCTF逆向刷题记录

标签: java 前端 javascript

是一个自定义的内存复制函数,用于将一个内存区域的数据复制到另一个内存区域。在这个代码片段中,qmemcpy的作用是将Source数组的一部分数据复制到另一个数组中。对source数组没有影响。base64函数basechange函数...

【代码】[SWPUCTF] 2021新生赛之(NSSCTF)刷题记录 ②。

推荐文章

- Response使用 application/octet-stream 响应到前端_application/octet-stream;charset=utf-8-程序员宅基地

- 利用MultipartFile实现文件上传_实现了multipartfile file上传文件时要选择一个栏目,传给后端一个栏目id,如何实现-程序员宅基地

- muduo之Singleton_muduo singleton-程序员宅基地

- html5 动态存储 localStorage.name 和localStorage.setItem()的差别_localstorage.setitem('aa')和localstorage.aa一样吗-程序员宅基地

- 02.loadrunner之http接口脚本编写_http脚本-程序员宅基地

- The server time zone value ‘�й���ʱ��‘ is unrecognized or represents more than one time zone.-程序员宅基地

- 如何打造企业短视频账号的人设?_做的比较有人格化的公司短视频账号-程序员宅基地

- 一个会做饭的程序员如何每天给女朋友带不同的便当?-程序员宅基地

- PendingIntent重定向:一种针对安卓系统和流行App的通用提权方法——BlackHat EU 2021议题详解 (下)_getrunningservicecontrolpanel-程序员宅基地

- python 之 面向对象(反射、__str__、__del__)-程序员宅基地