”CTF练习“ 的搜索结果

CTF练习:靶场夺旗环境准备信息收集漏洞挖掘sqlmap注入上传shell脚本拿到靶机shell 靶机地址: 链接:https://pan.baidu.com/s/1NEvQD8b_4BUFMv9-gW4L6w 提取码:tqtv 环境准备 开启两台机器,一台靶机一台kali攻击...

再改成POST方法,成功获得flag。查看此处代码发现有个disable。尝试提交发现post按钮没有反应。题目提示使用post方法提交。

一、进入目标站点,查看源代码,发现可能存在source.txt文件 二、找到source.txt文件,发现如下判定,说明只要用户为admin密码不为admin且cookie合适就可以登录,最后一行设置了cookie。 三、打开burp suite并设置...

CTF练习:SQL注入之post参数http报文注入环境准备信息收集http报文获取sqlmap注入上传shell脚本进入靶机 靶机地址: 链接: https://pan.baidu.com/s/1zNyLqsxhYxAsl77tTI6agA 提取码: 56kj 环境准备 开启两台机器,...

一、进入目标站点,查看网页源码,发现白名单限制。试着上传一张图片。 二、打开burp suite,设置代理。修改上传名绕过白名单,随便把cookie值删了。 三、然后发现上传文件的后缀得是...五、在多次尝试后,发现phtml

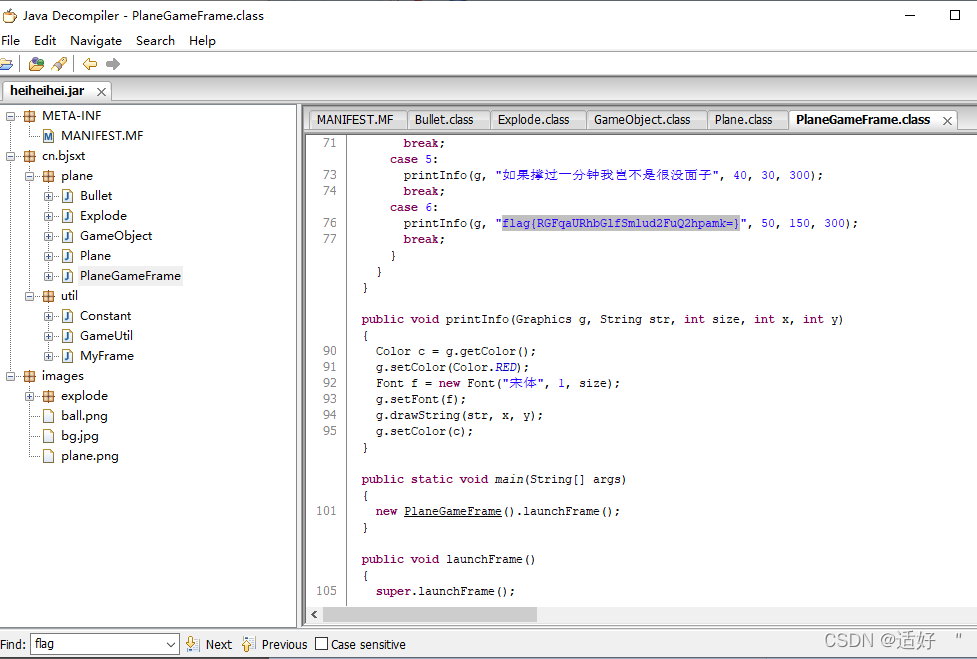

攻防世界reverse进阶区IgniteMe 下载查壳 ida打开 12行可知flag的长度在4—30之间 后面的部分可以看出flag是EIS{……}的形式,现在要找出大括号中的部分 26和27两行经过判断之后出现了Congratulations,推测flag和...

2018.7.20 ... 题目链接打开以后,查看源代码,得到有用代码: ?...if (isset($_GET['name']) and isset($_GET['password'])) { if ($_GET['name'] == $_GET['password']) ...Your password can not be y...

CTF练习:SSH服务渗透root主机环境准备信息收集进入靶机背水一战 靶机地址: 链接:https://pan.baidu.com/s/1DI6yPW1ePTsT1U9mqgVZTw 提取码:lwr0 环境准备 开启两台机器,一台靶机一台kali攻击机,配置好桥接网络...

攻防世界misc进阶区很普通的Disco 最近逆向看的有点秃,做个杂项换换口味 附件是一个wav的音频,思路就是波形谱转换为二进制,使用工具:Audacity 用工具打开文件后,处理看到如图所示: 上面是1,下面是0,得到:...

CTF练习:HTTP服务之命令执行(案例二)环境准备信息收集hash破解上传shell 靶机地址: 链接: https://pan.baidu.com/s/1xsNuHceCqtuK-yUzKuHJdA 提取码: 5l81 环境准备 开启两台机器,一台靶机一台kali攻击机,配置...

CTF练习:HTTP服务之命令执行环境准备信息收集漏洞利用 靶机地址: 链接: https://pan.baidu.com/s/1axC2PaXqscbZKNpTq3dTkg 提取码: t8uz 环境准备 开启两台机器,一台靶机一台kali攻击机,配置好桥接网络,使其在...

ctf练习之试下phpinfo吧

标签: 安全

一、进入目标站点,查看网页源码,大概率是一个文件包含的漏洞。 二、测试lang参数,在lang=…/phpinfo.php时,成功回显信息,在该文件中ctrl+f查找flag,发现flag。

CTF练习之文件包含1

标签: 安全

1.点击3个跳转页面,发现... ... ...3.对得到的base64编码解码,使用浏览器控制台window.atob()。 发现如果GET请求log参数有对应的值的话,就可以包含flag.txt文件。 4.访问flag.txt确认确实有该文件,不过无权限访问。...发

ctf练习之就差一把钥匙

标签: 安全

一、进入目标站点、查看源代码,没有什么发现 二、查看网站的robots.txt文件,发现存在/console路径 三、进入/console路径,查看源代码,没有发现 四、打开burp suite,设置代理,准备进行ip伪造 ...

进入实验环境,打开题目地址,发现是个俄罗斯方块的游戏,尝试先玩了几局,但是并没有什么用,玩游戏就能获得flag?感觉不太靠谱,看看有没有别的思路。 我们先分析这个游戏服务,这是一个web的游戏,那么我们在...

CTF练习题[MISC]-做个游戏

标签: 安全

Bugku CTF练习题—MISC—眼见非实 **flag:flag{F1@g} ** 解题步骤: 1、观察题目,下载附件 2、拿到手以后发现是一个压缩包,打开是一个Word文档,观察其中的内容,除了开头的PK没有发现任何有用的信息,判断是...

原题内容: http://120.24.86.145:8005/post/ Mark一下这道题,前前后后弄了两个多小时,翻了一下别的博主的wp感觉还是讲的太粗了,这里总结下自己的理解: 首先打开这道题,页面只给你click me?...

南邮CTF部分题解

2018.7.19 一、php学习 基本语法: PHP 脚本可放置于文档中的任何位置,PHP 脚本< ?php 开头,以 ?> 结尾 在 PHP 中,所有用户定义...is_numeric() 函数用于检测变量是...

CTF练习:SQL注入之路径遍历(获取www-data)

攻防世界reverse进阶区hackme 查壳 无壳,ida64打开,未找到main函数,查字符串 如图,有输入祝贺之类的词句,过去看看,没发现有什么奇特的,查交叉引用 OK,然后查伪代码,截取关键部分 附上byte_6B4270 ...

推荐文章

- 【解决报错】java.sql.SQLException: Access denied for user 'root'@'localhost' (using password: YES)-程序员宅基地

- echart y轴显示小数或整数_echarts y轴显示16位小数-程序员宅基地

- Android客户端和Internet的交互_android与internet-程序员宅基地

- linux新建分区步骤_linux创建基本分区的步骤-程序员宅基地

- 信号处理-小波变换4-DWT离散小波变换概念及离散小波变换实现滤波_dwt离散小波变换进行滤波-程序员宅基地

- Ubuntu 10.10中成功安装ns-allinone-2.34_进入/home/ubuntu1/ns-allinone-2.34目录cd /home/ubuntu1-程序员宅基地

- 使用AES算法对字符串进行加解密_java 判断aes加密 与否-程序员宅基地

- DFS深度优先搜索(前序、中序、后序遍历)非递归标准模板_深度优先搜索 无递归-程序员宅基地

- 程序员面试字节跳动,被怼了~_字节跳动java什么技术站-程序员宅基地

- 嵌入式软考备考(五)安全性基础知识-程序员宅基地