”CTFHub“ 的搜索结果

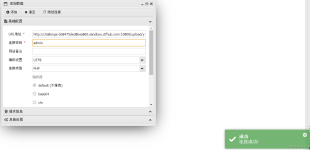

页面显示使用的是get传参,如果我们使用CTFHUB传参方法,就会得到flag,打开BUP,抓取页面,并发送到Repeater。这里我们可以看到传参方式是GET,我们需要讲将GET改为CTFHUB就能得到flag了。

桌面应用程序也通过HTTP协议跟Web服务器交互, 桌面应用程序一般不会使用cookie, 而是把 "用户名+冒号+密码"用BASE64编码的字符串...启动题目后,开一把贪吃蛇游戏后,查看源代码即可,F12,在查看器中,也可以得到。...

CTFHub之综合练习详解

标签: web安全

ctfhub easy-login解题

CTFHUB中的git泄露

标签: git

Ctfhub解题 web SQL注入

靶场地址在:https://www.ctfhub.com/#/user/login使用工具:Burp Suite Professional抓包工具。

ctfhub技能树_web_信息泄露

标签: 前端

(5)输入su root切入root用户,然后再输入perl -MCPAN -e shell,在shell中输入yes、install DBD::SQLite和exit,再输入./rip-svn.pl -v -u http://challenge-cc015ed48792bae4.sandbox.ctfhub.com:10800/.svn/...

ctfhub-.DS_Store

标签: 安全

ctfhub-.DS_Store

这里写目录标题1.ret2text2.ret2shellcode 1.ret2text file checksec ida64 gets函数有栈溢出漏洞,题目为ret2text即返回到text段得到shell shift+f12打开字符串窗口,找到/bin/sh 点进去,选中/bin/sh,右键,...

CTFHub技能树HTTP协议——基础认证

ctfhub 基础认证

标签: web安全

推荐文章

- C++语法基础--标准库类型--bitset-程序员宅基地

- [C++] 第三方线程池库BS::thread_pool介绍和使用-程序员宅基地

- 如何使用openssl dgst生成哈希、签名、验签-程序员宅基地

- ios---剪裁圆形图片方法_ios软件圆形剪裁-程序员宅基地

- No module named 'matplotlib.finance'及name 'candlestick_ochl' is not defined强力解决办法-程序员宅基地

- 基于java快递代取计算机毕业设计源码+系统+lw文档+mysql数据库+调试部署_快递企业涉及到的计算机语言-程序员宅基地

- RedisTemplate与zset redis_redistemplate zset-程序员宅基地

- 服务器虚拟化培训计划,vmware虚拟机使用培训(一)概要.ppt-程序员宅基地

- application/x-www-form-urlencoded方式对post请求传参-程序员宅基地

- 网络安全常见十大漏洞总结(原理、危害、防御)-程序员宅基地