”CTF-逆向“ 的搜索结果

该资源配合博客使用,博客我还没写。 有空我会在哔哩哔哩录制教程。

ctf逆向解题——re1 re1 1.题目概述 2.题目知识点 2.1 脱壳 2.2 反汇编 2.3 位运算 3.做题环境 4.解题思路 脱壳 4.1 初步观察 4.1.1 part1 4.1.2 part2 4.1.3 part3 4.2 具体分析 4.2.1 part1 4.2.2 part2...

ctf题库 CTF(夺旗赛)题库是一个由安全专家和爱好者们制作的一系列网络安全挑战。这些挑战旨在测试各种安全技能,包括密码学、逆向工程、漏洞利用和网络分析等。 CTF题库通常由多个类别的挑战组成,例如Web安全、二...

首先可以看到在我们仅有的文件当中,只有一个OUT为后缀名的文件,通过百度得知,可以用linux系统将这种类型的文件打开。 而运行之后我们发现shell中显示:where is your flag? 关闭窗口,将这个OUT文件拖入IDA中反...

red… mips架构,nmsl GoEncrypt 输入符合正则格式的flag:flag{11111111-1111-1111-1111-111111111111}, 除了”-“的其他hex编码 ,之后分成2组 xtea,脚本 抄百度就行 #include<stdio.h> ...

合天网安实验室CTF-逆向100-看你的咯,移动安全大神 题目描述 dex2jar是我们的好朋友 相关附件 rev100.zip 参考解题步骤 1、下载附件解压后只有一个文件rev100 2、根据题目描述可以知道需要使用工具dex2jar...

题目链接:http://www.shiyanbar.com/ctf/1889 步骤一:PEID解析:如下图所示 步骤二:打开exe,这种类型的东西用OD打不开,想了一下,这种东西应该是C#做的,用.net reflector打开 步骤三:找到...

1.对RE1进行逆向分析,找出文件中的FLAG并提交;(8分) 2.对RE2进行逆向分析,找出文件中的FLAG并提交;(12分) 3.对RE3进行逆向分析,找出文件中的FLAG并提交;(15分) 4.对RE4进行逆向分析,找出文件中的...

逆向是指通过反汇编和调试等一些手段及工具,分析计算机程序的二进制可执行代码,从而获得程序的算法细节和实现原理的技术。...前面介绍过CTF的web真题,那今天我们从CTF中选择一个REVERSE题型来讲解。

入门PWN不可能无痛,但尽量会减轻大家的痛苦,怎么说呢,就像博主在你们前面一步的位置,帮你们挡着一点风浪前进。

本文的目的在于记录攻防世界中一道 CTF 逆向题目 easy-so,从中学习如何借助 IDA 反汇编神器对 Android SO 文件进行反汇编和分析。 APK反编译 1、题目链接以再上方,附件 APK的下载地址,题目如下: 2、下载后在...

2018年8月27日--网鼎杯-第三场-逆向-simpleSMC-------

题目链接:https://ctf.bugku.com/challenges 先让我们来打开文件 既然题目都说是游戏过关了,那就玩玩这个游戏呗(雾 游戏还是很简单的,但显然这道题应该用逆向的思维来做(废话 正式部分: ...

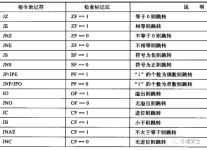

CTF学习-逆向解题思路 持续更新 一、通用过程 通过file命令查看文件类型,判断是ELF还是PE,32位还是64位。 通过strings并重定向标准输出,然后搜索大括号 { ,看看是否能直接得到flag. 将程序运行一下,心里有个数...

ctf-2015挑战rps.apk,算出 该apk native函数 calc 返回值为多少。

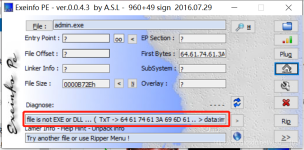

一、通用过程 通过file命令查看文件类型,判断是ELF还是PE,32位还是64位。 通过strings并重定向标准输出,然后搜索大括号 { ,看看是否能直接得到flag. 将程序运行一下,心里有个数。 通过ExeinfoPe查壳,如果有壳...

Revserse逆向入门博客

CTF-RE第一次出题记录

标签: 逆向 CTF

check

writeups-ctf:逆向工程CTF的撰写

题目来源于看雪论坛CTF题库->题目要求为: 本题Flag值为123456用户的序列号。 二、解题过程 万事不要慌,先把软件运行起来康康: 哟呵!这是需要破解的节奏呀!!!由于是exe文件,首先使用exeinfope检查...

离线的CTF工具,包括隐写,逆向,各种多功能离线加密工具!!!会一直更新,可以加好友获取最新工具包

推荐文章

- 记录CentOS7 Linux下安装MySQL8_适合正式环境_干货满满(超详细,默认开启了开机自启动,设置表名忽略大小写,提供详细配置,创建非root专属远程连接用户)_centos7安装mysql8-程序员宅基地

- python 读取grib \grib2-程序员宅基地

- Kimi Chat,不仅仅是聊天!深度剖析Kimi Chat 5大使用场景!-程序员宅基地

- Datawhale-集成学习-学习笔记Day4-Adaboost-程序员宅基地

- TexStudio配置以及解决无法Build&View_texstudio 无法启动 build & view:pdflatex:"d:/data/texl-程序员宅基地

- 用户空间访问I2C设备驱动-程序员宅基地

- 人脸识别算法初次了解-程序员宅基地

- maven的pom文件学习-程序员宅基地

- wamp mysql 没有启动,WAMP中mysql服务突然无法启动 解决方法-程序员宅基地

- 《树莓派Python编程入门与实战(第2版)》——3.7 创建Python脚本-程序员宅基地